ISO 27001

scegli una società specializzata in sicurezza informatica

realmente il mondo della sicurezza informatica

e che abbia esperienza nella sicurezza fisica e organizzativa

dal punto di vista informatico rilasciando una certificazione

Cyber Security eseguita secondo le direttive NIST

Un partner con molta esperienza rispetto alla certificazione iso 27001

Per scegliere

La nostra società

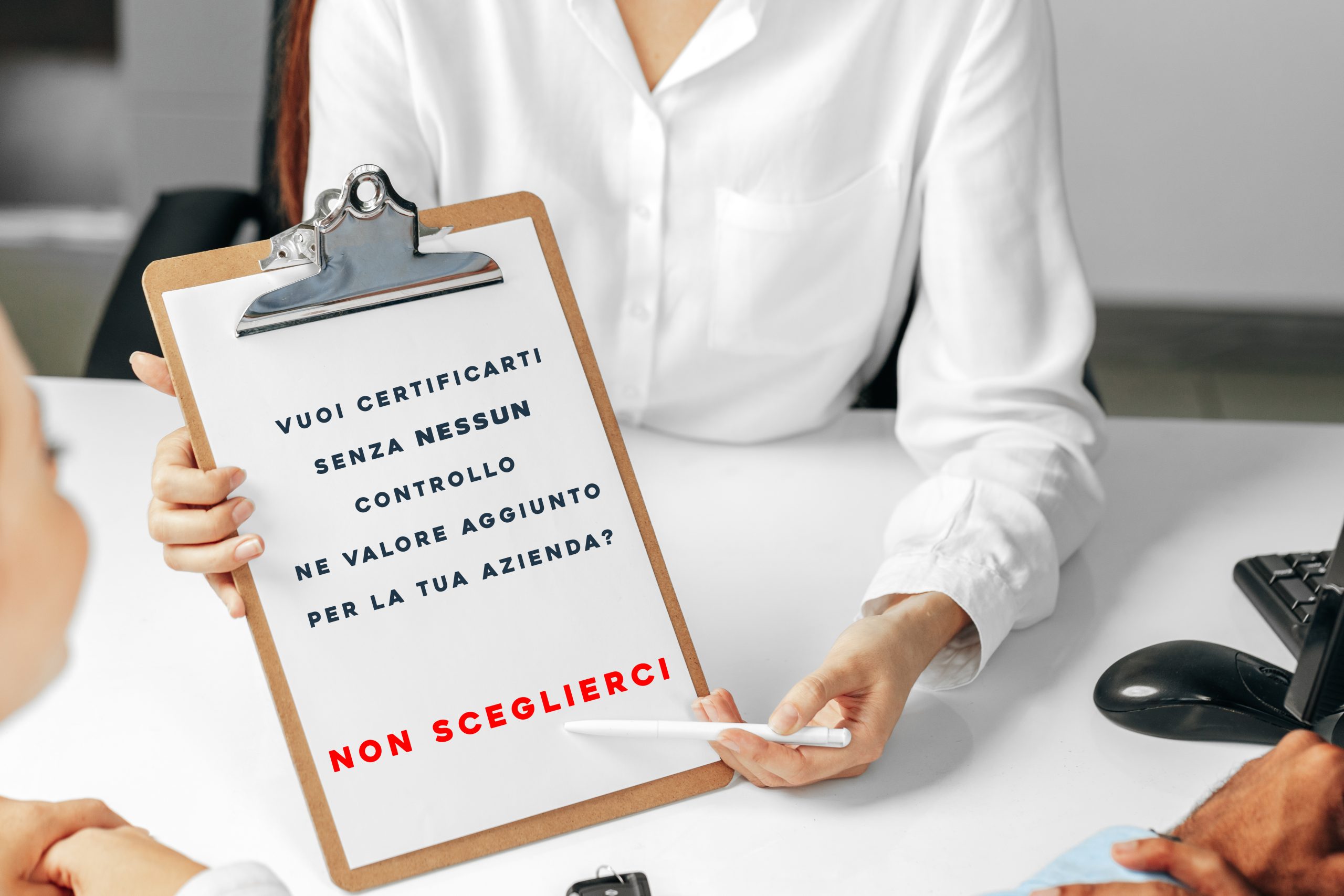

La maggior parte delle società di consulenza che offre certificazione ISO 27001 segue tantissime altre certificazioni, come ISO 9001 e molte altre. La nostra società è specializzata in sicurezza informatica a livello industriale. Quindi andrete a scegliere un partner specifico per le vostre necessità. Valuta Security Hub.

Esperienza

La sicurezza informatica è il nostro core business

Velocità

Grazie alla nostra esperienza sappiamo come muoverci

Vantaggi della

Certificazione ISO 27001

– Per le aziende o gli enti che partecipano alle gare d’appalto, che siano in possesso della certificazione ai sensi della norma ISO/IEC 27001 (rilasciata esclusivamente da Enti accreditati), nei contratti relativi a servizi e forniture l’importo della garanzia fideiussoria e del suo eventuale rinnovo, può essere ridotto del 30%.

– Diverse autorevoli autorità di vigilanza hanno promosso lo standard ISO 27001 come un “modello di buona prassi per conformarsi al GDPR”.

– Può determinare un risparmio sui premi di assicurazione per le polizze relative agli incidenti legati alla cyber security.

– Il possesso della certificazione ISO/IEC 27001 è un requisito obbligatorio per i fornitori di servizi Cloud e ICT che vogliano lavorare per la Pubblica Amministrazione.

AgID (Agenzia Italiana per la Digitalizzazione) ha pubblicato le indicazioni tecnico-amministrative per garantire, all’interno delle procedure per l’approvvigionamento di beni e servizi informatici delle PA, la rispondenza di questi ad adeguati livelli di sicurezza.

Tale documento elenca le caratteristiche che devono avere i contratti ICT ed i relativi fornitori: uno dei requisiti specificati per il fornitore è “R2″.

Il fornitore deve possedere la certificazione ISO/IEC 27001 e mantenerla per tutta la durata della fornitura”.

Il percorso di

Certificazione ISO 27001

Percorso tecnico e percorso organizzativo

Il percorso della certificazione iso 27001: per arrivare alla certificazione e ottenere nei vari step dei “riconoscimenti” intermedi può essere diviso in percorso tecnico e percorso organizzativo. Le due parti potranno essere portate avanti parallelamente o in sequenza a seconda degli obiettivi che un’azienda si pone, per arrivare alla certificazione vera e propria del sistema di gestione.

Entrambe i percorsi necessitano di una cosiddetta FASE 0.

Definizione del perimetro di applicazione del sistema

Tale scelta è funzione degli obiettivi che si vogliono raggiungere

Percorso Tecnico

Vulnerability Assessment

Analisi

Intervento

Penetration Test

Percorso Organizzativo

Analisi dello Stato di fatto

Raffronto con quanto previsto dalla Norma

Adeguamento e Trattamento del Rischio

Riconoscimento organizzativo

Aziende

in tutto il mondo si sono già certificate ISO 27001 per dimostrare ai loro partner una forte attenzione alla sicurezza dei dati.

Durata certificazione

la tua certificazione ISO 27001 sarà valida per 3 anni, ogni anno verrà effettuata una piccola verifica in itinere.

Offriamo un sistema

di gestione avanzato

Al termine del processo la società non riceverà semplicemente un certificato, ma Europe Security avrà creato una serie di processi e sistemi atti a proteggere la sicurezza dei suoi dati e la continuità operativa aziendale.

Tutto questo è ISO 27001.

Chi sono i nostri principali clienti?

Sviluppatori Software

Società che sviluppano software da rivendere o conto terzi.

Servizi in Cloud

Società che offrono servizi basati su piattaforme in cloud.

Sviluppo Web

Società che creano siti web o piattaforme e-commerce conto terzi.

Fornitori

Spesso multinazionali importanti impongono ai propri fornitori la certificazione ISO 27001.

Sviluppo CRM

Società che sviluppano CRM per la gestione delle aziende.

Rivenditori

Alcune società richiedono ai propri rivenditori la certificazione ISO 27001.

Siluppo CRM

Società che sviluppano CRM per la gestione delle aziende.

Rivenditori

Alcune società richiedono ai propri rivenditori la certificazione ISO 27001.

Accedi alla certificazione ISO 27001

Vincere i bandi di gara pubblici

Spesso i bandi di gara pubblici oltre a requisiti necessari per partecipare hanno una serie di “bonus” rispetto a società che abbiano requisiti extra. La certificazione ISO 27001 spesso è presene in queste liste e permette di avere punti bonus all’interno della gara. Questo permette all’azienda certificata di avere una marcia in più rispetto ai concorrenti sprovvisti di certificazione iso 27001. Ricevi un boost per i tuoi bandi con Europe Security.

Protezione dei

DATI

La certificazione ISO 27001 tratta la protezione dei dati nella storia, anche precedente all’invenzione dei PC e dell’informatica dove si sono verificati molti eventi critici rispetto a questo argomento. Europe Security ha analizzato queste esperienze per non commettere il medesimo errore anche nel presente.

nel 48 p.e.v. la biblioteca di Alessandria fu incendiata con la conseguente distruzione del patrimonio culturale;

nel 1998, il Ministero delle Finanze inviò milioni di cartelle esattoriali sbagliate ai cittadini;

nel 2003 l’Italia sperimentò un blackout dovuto a un albero caduto sulla linea dell’alta tensione in Svizzera dove in alcune zone durò anche più di 24 ore rendendo indisponibili, tra gli altri, servizi informatici e di comunicazione;

nel 2007 la Ferrari accusò McLaren di aver copiato alcune parti della F2007 colmando in parte in gap competitivo di quegli anni.

nel 2010, il capo dell’antiterrorismo di Scotland Yard dovette rassegnare le dimissioni perché fotografato con un documento classificato “secret” sotto il braccio e in bella vista;

nel settembre 2013, i social network di Alpitour furono violati e alcuni link modificati per indirizzare a siti web malevoli

a inizio 2013, i servizi di antispamming della Spamhaus furono bloccati da un attacco;

nel maggio 2020, EasyJet fu attaccata da malintenzionati che rubarono i dati dei passeggeri, inclusi numeri di carte di credito;

nel marzo 2021, il data centre di OVH a Strasburgo andò a fuoco e molti sistemi rimasero indisponibili;

nell’agosto 2021, i sistemi informatici per la prenotazione dei vaccini COVID-19 nella Regione Lazio rimasero offline per quattro giorni a causa di un virus informatico;

nell’ottobre 2021 Facebook, WhatsApp e Instagram rimasero bloccati per 6 ore a causa di un errore di configurazione.

Richiedi la certificazione ISO 27001

Tre priorità legate alla

Certificazione ISO 27001

3 Priorità legate alla Certificazione ISO 27001

La certificazione ISO/IEC 27001 definisce: Sicurezza delle informazioni (Information security): preservazione della riservatezza, integrità e disponibilità delle informazioni. È quindi necessario definire le tre proprietà sopra riportate (tra parentesi vi sono delle aggiunte rispetto alla ISO/IEC 27001). Europe Security sarà al tuo fianco per far si che queste 3 priorità vengano inserite nel sistema di gestione dei dati.

- Riservatezza (Confidentiality): proprietà di un’informazione di non essere disponibile o rivelata a individui, entità o processi non autorizzati;

Integrità (Integrity): proprietà di accuratezza e completezza;

Disponibilità (Availability): proprietà di essere accessibile e utilizzabile [entro i tempi previsti] su richiesta di un’entità autorizzata. Ci si riferisce spesso a queste proprietà come parametri RID e nel seguito sono descritte più approfonditamente.

Riservatezza

Molti credono che la sicurezza delle informazioni sia unicamente legata a questo parametro, ma si tratta di un approccio superficiale. In ambito informatico si estremizza dicendo che “il computer sicuro è il computer non connesso ad internet e messo in mezzo ad una stanza”, oppure che “il solo sistema realmente sicuro è un sistema spento, bloccato in un blocco di cemento, sigillato in una stanza con pareti stagne col piombo e protetto da guardie di sicurezza, e anche in questo caso, si potrebbero avere dei dubbi”. È evidente che questo approccio non considera la reale disponibilità delle informazioni.

La riservatezza è spesso associata alla segretezza, però la necessità di mantenere riservate le informazioni non implica la necessità di non rivelarle a nessuno, ma di stabilire chi ha il diritto ad accedervi. Non è semplice stabilire le caratteristiche di riservatezza di ogni informazione e chi può accedervi, come dimostra l’esempio seguente.

In un’azienda italiana, i dati sul personale sono sicuramente riservati, ma persone diverse devono accedervi: il medico competente, l’amministrazione, i dirigenti, certi uffici pubblici, il commercialista e l’ufficio legale. Ciascuno non dovrebbe accedere a tutti i dati, ma solo a una parte di essi: l’amministrazione alla sola busta paga, il medico ai soli dati sanitari, eccetera.

Ma questo spesso si traduce in “tutti accedono a tutto” esponendo l’azienda a grossi rischi.

Questo semplice esempio si verifica spesso all’interno delle aziende che valutiamo. L’impossibilità tecnica di controllare l’accesso ai dati spesso si traduce in un’apertura delle “maglie” della rete con la scusa del “non sappiamo se poi effettivamente i dati forniti sono sufficienti per ogni esigenza delle risorse che trattano questi dati.”. Seguendo la norma legata alla Certificazione ISO 27001 andremo a limitare i rischi di fuga di dati e quindi andremo a proteggere la continuità aziendale e suoi dati sensibili per la crescita. Ricordiamoci poi che il livello di riservatezza di un’informazione può variare nel tempo. Il caso più rappresentativo di questo concetto è il Freedom of Information Act statunitense che prevede la declassifica (ossia la rimozione dei vincoli di segretezza) delle informazioni governative non oltre i 50 anni dalla loro creazione.

Integrità

Se un dato è sbagliato o alterato in modo non autorizzato, vuol dire che non è sicuro. L’integrità dei dati legati alla certificazione ISO 27001 comprende sia la loro eventuale cancellazione, la loro errata modifica per “errore umano” e il limitare il più possibile la loro modifica intenzionale per danneggiare o sottrarre dati alla società. Ovviamente la cancellazione di un’informazione è una forma estrema di alterazione e, pertanto, riguarda l’integrità.

Per molte aziende risulta difficile avere un livello di sicurezza tale che un utente base non riesca a modificare o cancellare dei dati senza che i suoi superiori se ne accorgano nel breve periodo. E’ fondamentale che al crescere delle dimensioni aziendali si utilizzino dei sistemi atti a garantire il più possibile l’integrità dei dati.

Disponibilità

La maggior parte delle persone con cui entra in contatto Europe Security, come già detto, intende la sicurezza delle informazioni come mantenimento della loro riservatezza. Molti informatici, invece, soprattutto se impiegati in aziende commerciali, intendono la sicurezza delle informazioni come la capacità di renderle immediatamente disponibili a chi le richiede. Non è però possibile pretendere l’immediatezza in tutte le occasioni e quindi la proprietà di disponibilità può essere riformulata così: “le informazioni devono essere disponibili entro i tempi stabiliti a coloro che le richiedono e ne hanno il diritto di accesso”.

I “tempi stabiliti” dipendono da vari fattori: nel contesto della borsa azionaria si tratta di qualche millisecondo, nel contesto di un sito web di commercio elettronico pochi secondi, in un’agenzia bancaria pochi minuti.

Non esiste un modello valido per tutte le realtà, vanno comprese le singole necessità.

La disponibilità dei dati all’interno della Certificazione ISO 27001 è un giusto mix tra accessibilità e sicurezza dei dati stessi. Il tempo di accesso ai dati dipende dal settore e dal ruolo. Come detto varia tra i pochi millisecondi ai minuti.

La disponibilità può avere impatti sulla riservatezza o l’integrità. È compito della Direzione stabilire a quali parametri dare maggiore importanza e comunicare questa scelta nella politica di sicurezza delle informazioni.

Rischi informatici limitati dalla Certificazione ISO 27001

Per parlare di valutazione e trattamento del rischio, bisogna innanzitutto definire il rischio, utilizzando la certificazione ISO/IEC 27000.

Rischio: effetto dell’incertezza sugli obiettivi. L’incertezza è dovuta ad eventi, che possono avere effetti (o conseguenze o impatti) negativi o positivi. Gli impatti sono quelli immediati, corrispondenti ai costi diretti che vedremo più avanti, mentre le conseguenze includono quelle a breve, medio e lungo termine. Nella valutazione del rischio si preferisce valutare le conseguenze. Sin da ora è necessario chiarire che non si può identificare il rischio reale, ma solo quello percepito e le valutazioni sono sempre soggettive. Le tecniche di identificazione, analisi e ponderazione del rischio non devono quindi avere la pretesa di rappresentare una realtà oggettiva, ma di guidare verso risultati il più possibile completi, pertinenti e riferibili.

Rischi negativi individuati dalla certificazione ISO 27001

- Danno di immagine a causa di eventi negativi e di dominio pubblico;

- Perdita di quote di mercato a causa delle azioni dei concorrenti, incluse quelle di riduzione dei prezzi, innovazione e spionaggio;

- Perdita di competitività a causa dell’aumento del costo delle materie prime; rallentamenti della produzione a causa della chiusura di un fornitore;

- Riduzione della liquidità per difficoltà di recupero crediti verso i clienti; costi di adeguamento a nuovi dispositivi normativi;

- Perdite economiche a causa di scioperi, atti di sabotaggio o di terrorismo derivanti dal clima sociale e politico;

- Perdita di reputazione, di clienti o di liquidità economica a causa della difettosità dei prodotti e dei servizi.

Rischi reali legati alla nostra esperienza

La maggior parte delle aziende che ci contatta per la sicurezza informatica ha già avuto brutte esperienze e sta cercando un partner per mettere in sicurezza la propria struttura.

Spesso le perdite economiche a lungo termine provocate dall’evento sono superiori ai costi per mettere in sicurezza il sistema.

Alcune perdite di dati sembrano marginali. Per esempio la fuga di dati legati ai clienti e alle fatture. Abbiamo però sperimentato una riduzione di fatturato fino al 50% per colpa di questa fuga di dati. Come mai? Se l’azienda concorrente entra in contatto con l’elenco dei vostri clienti e delle fatture potrà senza problemi utilizzare un commerciale per arrivare alle strutture da voi fidelizzate ed offrire soluzioni più convenienti e specifiche per la loro azienda.

Se l’azienda concorrente entra in contatto con l’elenco dei vostri clienti e delle fatture potrà senza problemi utilizzare un commerciale per arrivare alle strutture da voi fidelizzate ed offrire soluzioni più convenienti e specifiche per la loro azienda.

Questo come detto può portare ad una riduzione del fatturato iniziale fino al 50% per la nostra esperienza. Questo a prescindere dalla certificazione ISO 27001 o altre tipologie di norme è un danno enorme e assolutamente tangibile per la società. Europe Security è attiva a livello europeo per ridurre l’impatto di queste attività fraudolente e criminali verso le aziende.

Ottieni la certificazione ISO 27001

Minacce limitate dalla Certificazione ISO 27001

Le minacce, lo ricordiamo, sono le variabili m che potrebbero impattare sul sistema aziendale. Se ne fornisce la definizione della ISO/IEC 27001, insieme a quella di evento e incidente.

Evento relativo alla sicurezza delle informazioni: occorrenza identificata dello stato di un sistema, servizio o rete che identifica una possibile violazione delle politiche di sicurezza o un errore nei controlli o una situazione precedentemente sconosciuta che può essere significativa per la sicurezza.

Incidente relativo alla sicurezza delle informazioni: uno o più eventi relativi alla sicurezza delle informazioni che hanno una significativa probabilità di compromettere le attività di un’organizzazione e minacciare la sicurezza delle informazioni.

Minaccia: causa potenziale di un incidente, che può comportare danni a un sistema o all’organizzazione.

Si noti che altre norme utilizzando il termine fonte di rischio (risk source) al posto di minaccia. Quando si tratta di eventi e incidenti ed è chiaro il contesto, non è specificato “relativi sicurezza delle informazioni”, anche se sarebbe sempre opportuno utilizzare questa espressione.

È necessario cogliere la differenza tra evento e minaccia: la minaccia è potenziale, mentre un evento è qualcosa che accade realmente. In altre parole, una minaccia è un possibile evento. Eventi e incidenti potrebbero non comportare danni. Per esempio, l’intrusione di uno sconosciuto nella sede dell’organizzazione è un incidente, anche se viene fermato prima che possa compiere dei danni. Alcuni testi utilizzano il termine accidente per indicare un incidente con danni, altri ancora usano l’espressione near miss per indicare un incidente senza danni. La ISO/IEC 27001 usa solo il termine “incidente”.

L’identificazione di una minaccia può essere svolta a diversi livelli di dettaglio: normalmente si effettua una prima analisi non troppo dettagliata, per poi migliorarla nei successivi riesami periodici.

È accettabile identificare e valutare la minaccia “Malware” senza dettagliarla ulteriormente. In un secondo tempo si potrebbe distinguere tra virus, trojan, spyware, eccetera.

Nella certificazione ISO 27001 l’analisi del rischio relativo alla sicurezza delle informazioni richiede di identificare e valutare tutte le minacce relative alla sicurezza delle informazioni. È quindi inaccettabile, per esempio, identificare minacce solo informatiche oppure solo quelle più significative. Questo è contrario alla finalità stessa dell’analisi del rischio (in caso contrario si denominerebbe analisi di alcuni rischi), che presuppone analisi sistematiche e complete. Si possono escludere le minacce con probabilità bassa, ma solo dopo averle esplicitamente valutate. Per rendere sistematica l’analisi delle minacce, è opportuno iniziare da una lista predefinita, in modo da non dimenticarne nessuna. Per meglio individuare le minacce, si inizia dall’individuazione degli agenti di minaccia, per poi individuare le tecniche di minaccia.

Gli agenti di minaccia

Nella certificazione ISO 27001 una classificazione delle minacce può essere basata sull’agente di minaccia, ossia sull’entità responsabile del manifestarsi della minaccia. Gli agenti possono essere i seguenti: le persone malintenzionate; le persone non malintenzionate; gli strumenti tecnici; la natura. Prima di procedere, si definisce servizio condiviso un servizio utilizzato da più organizzazioni e gestito da una di esse: alcuni clienti impongono ai fornitori di utilizzare i propri sistemi informatici; viceversa, un fornitore può mettere a disposizione dei propri clienti un sistema informatico.

Le persone malintenzionate

Questi agenti di minaccia sono i più complessi e variegati da analizzare e possono essere: persone esterne all’organizzazione, inclusi:

persone esterne all’organizzazione, inclusi:

- gli utenti dei servizi pubblici offerti dall’organizzazione; essi possono accedere ai locali dell’organizzazione (per esempio, in un’agenzia bancaria) o a parte dei sistemi informatici (per esempio ai siti web o ai social network);

- i clienti, che potrebbero avere accesso ai locali dell’organizzazione quando sono in visita e ai servizi informatici condivisi;

- i fornitori generici, che possono avere accesso ai locali dell’organizzazione, quando sono in visita o devono consegnare del materiale, e ai servizi informatici condivisi;

- i fornitori di servizi informatici, che possono avere accesso privilegiato e temporaneo ai sistemi informatici (se coinvolti in progetti limitati nel tempo) oppure non temporaneo (se offrono servizi continuativi di conduzione e manutenzione dei sistemi e delle applicazioni informatiche);

persone interne all’organizzazione, con ruoli di utenti non privilegiati o di utenti privilegiati dei sistemi informatici (i cosiddetti amministratori di sistema).

Agenti di minaccia

È possibile suddividere gli agenti di minaccia malintenzionati sulla base delle loro motivazioni:

Esibizionisti: persone che intendono pubblicare informazioni riservate o rendere indisponibili i sistemi informativi dell’organizzazione per poi attribuirsene pubblicamente il “merito”; in questa categoria possono rientrare gli squilibrati;

Attivisti: persone spinte da ragioni politiche o filosofiche che intendono danneggiare l’organizzazione rendendo indisponibili i sistemi informativi o pubblicando informazioni riservate; in questo gruppo sono da includere, anche se adottano tecniche e hanno motivazioni tra loro diverse, i terroristi, i sabotatori e i vandali, i promotori della pubblicazione di informazioni coperte da segreto di Stato possono rientrare in questa categoria;

Spie: persone che intendono accedere a informazioni riservate dell’organizzazione per profitto o proprio vantaggio; le spie possono essere singole persone, organizzazioni private (inclusi concorrenti, clienti, fornitori e partner) o organizzazioni governative; affini alle spie sono gli agenti di influenza, che intendono modificare i dati dell’organizzazione allo scopo di cambiare la percezione delle persone su un determinato argomento;

Ladri: persone che rubano risorse materiali dell’organizzazione per profitto personale o estorcono denaro attraverso ricatti;

Truffatori: persone che intendono conoscere o modificare informazioni dell’organizzazione per profitto personale;

Entità straniere ostili: entità che possono partecipare a un conflitto, anche non convenzionale, o svolgere attività di spionaggio;

Personale scontento: persone spinte da insoddisfazione verso l’organizzazione per cui lavorano e che intendono danneggiarla, rendendo indisponibili i sistemi informativi o pubblicando informazioni riservate; sono anche indicati con il termine insider.

Gli hacker. Il termine è utilizzato per indicare esperti di informatica o persone che attaccano sistemi informatici spinti da diverse motivazioni. La corretta definizione di hacker è da sempre al centro di lunghi e accesi dibattiti nella comunità degli esperti di sicurezza informatica. Basti dire che si possono utilizzare diversi termini.

Tipologia di Hacker

Cracker o blackhat: hacker malintenzionati;

Greyhat: esibizionisti che, una volta introdotti nei sistemi, divulgano alcuni dettagli dell’impresa e non arrecano ulteriori danni (a parte all’immagine dell’organizzazione colpita);

Whitehat o ethical hacker: coloro che eseguono vulnerability assessment sui sistemi di loro clienti dopo averne avuto il mandato. Il personale di Europe Security fa parte di questa categoria.

Nel web c’è una guerra tra Blackhat, hacker aggressivi che vogliono rubare informazioni e Whitehat, hacker al servizio delle aziende e dei governi

Altre fonti di minaccia

La certificazione ISO 27001 individua altre fonti di minaccia non intenzionali ma impattanti sul sistema azienda.

Le persone non malintenzionate: le persone fanno errori o azioni senza essere consapevoli degli impatti sulla sicurezza delle informazioni. Gli errori possono essere compiuti da persone interne ed esterne, inclusi utenti dei sistemi informatici e visitatori, clienti, fornitori e partner. Il personale interno, e in particolare gli amministratori di sistema, in caso di errori, potrebbero fare più danni rispetto agli esterni: sono numerosi i casi di configurazioni o cambiamenti ai sistemi informatici autorizzati ma disastrosi a causa di errori.

Gli strumenti tecnici: gli strumenti tecnici possono manifestare dei comportamenti imprevisti dovuti alla loro scorretta progettazione o produzione e a cause naturali come polvere, temperature estreme o obsolescenza.

La natura: la natura, lo sappiamo bene, può essere un avversario terribile e può manifestarsi in molti modi e con impatto sulla disponibilità delle informazioni: terremoti, precipitazioni abbondanti, temperature estreme, uragani, eccetera.

Europe Security aiuterà i vostri manager ad individuare tutte le fonti di minaccia volontarie e involontarie che possono impattare all’interno della vostra struttura.