Come creare policy sicurezza cloud: Guida per le PMI

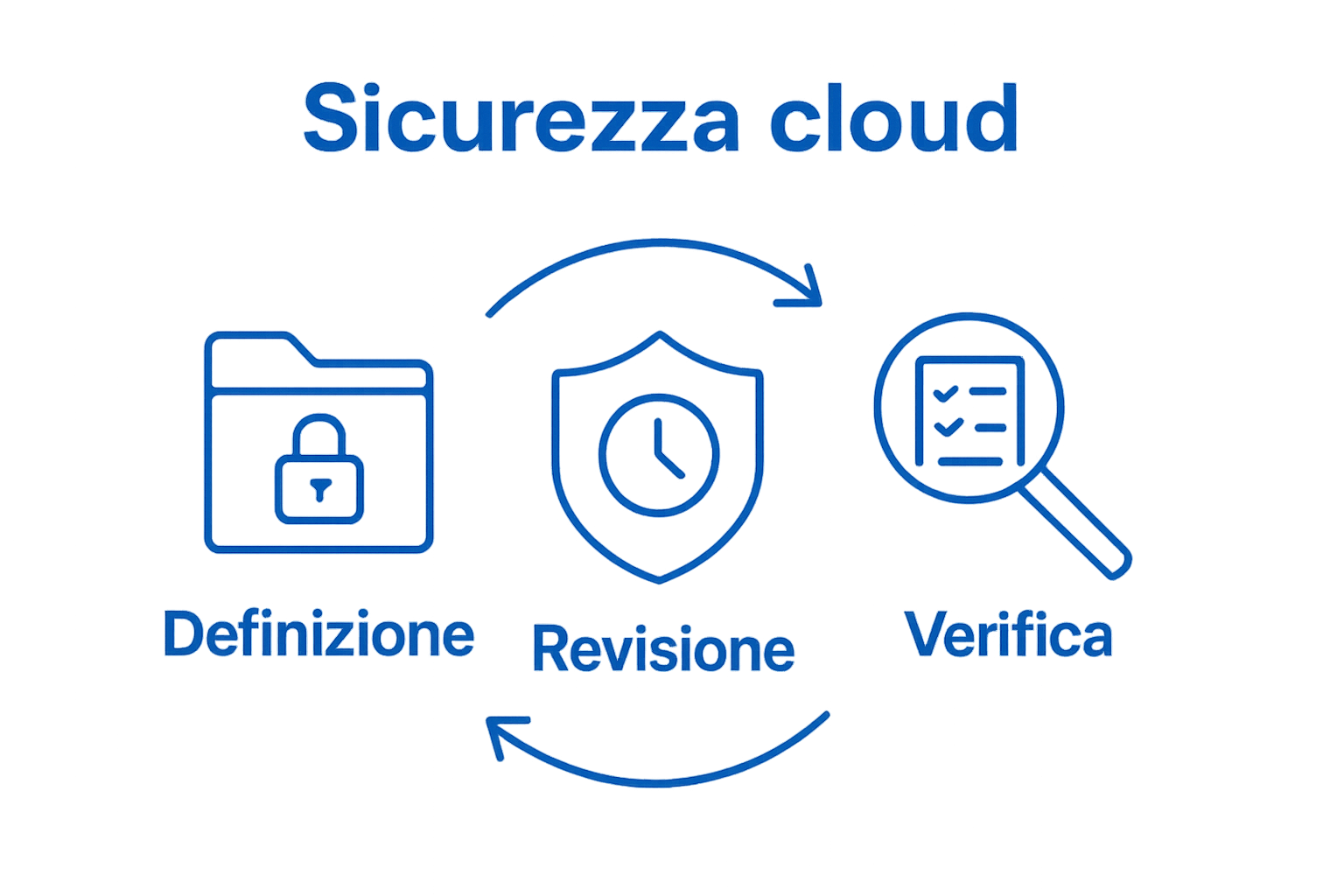

La sicurezza dei dati aziendali nel cloud non è solo una preoccupazione delle grandi imprese. Oggi anche le PMI devono affrontare minacce informatiche sempre più sofisticate. Può sembrare complicato ma un dato sorprende subito chi si avvicina al tema: più del 60 percento delle violazioni nella cloud derivano da errori umani e policy non aggiornate. Eppure la parte davvero interessante è che una corretta valutazione iniziale, l’applicazione di controlli semplici e una formazione mirata possono ridurre drasticamente i rischi e rafforzare la protezione dei dati in modo efficace e accessibile.

Table of Contents

- Step 1: Valuta l’attuale situazione di sicurezza

- Step 2: Definisci gli obiettivi di sicurezza per il cloud

- Step 3: Sviluppa le policy di sicurezza specifiche per il cloud

- Step 4: Implementa le policy nel tuo ambiente cloud

- Step 5: Forma il personale sulle nuove policy di sicurezza

- Step 6: Monitora e verifica l’efficacia delle policy nel tempo

Riepilogo Veloce

| Punto Chiave | Spiegazione |

|---|---|

| 1. Valuta la situazione di sicurezza attuale | Identifica tutti i sistemi e servizi utilizzati nella tua azienda per mappare le vulnerabilità esistenti. |

| 2. Definisci obiettivi chiari di sicurezza | Stabilisci priorità di protezione basate sulla sensibilità dei dati, coinvolgendo tutti i dipartimenti. |

| 3. Sviluppa policy di sicurezza dettagliate | Crea normative di sicurezza chiare, incluse le procedure di accesso e gestione delle credenziali. |

| 4. Implementa le policy in modo efficace | Configura controlli di accesso e monitoraggio per garantire che le policy siano applicate correttamente. |

| 5. Monitora e verifica continuamente l’efficacia | Utilizza sistemi automatizzati per monitorare le attività e pianifica audit regolari per migliorare la sicurezza. |

Step 1: Valuta l’attuale situazione di sicurezza

L’analisi iniziale della sicurezza cloud rappresenta il fondamento cruciale per ogni strategia di protezione aziendale. Questa fase preliminare consente alle PMI di comprendere esattamente lo stato attuale dei propri sistemi informativi e identificare potenziali vulnerabilità prima di sviluppare qualsiasi policy di sicurezza.

Inizia conducendo un’accurata mappatura dell’intero ecosistema digitale della tua organizzazione. Questo significa censire tutti i dispositivi, le applicazioni cloud, i servizi utilizzati e i punti di accesso ai dati aziendali. Non limitarti a considerare solo i sistemi principali, ma includi anche quei servizi che potrebbero sembrare marginali ma rappresentano potenziali punti di ingresso per minacce esterne.

È fondamentale coinvolgere trasversalmente tutti i dipartimenti nel processo di valutazione. Dal reparto IT al marketing, ogni area aziendale utilizza strumenti digitali che possono introdurre rischi specifici. Raccogli informazioni dettagliate sulle prassi correnti di gestione dei dati, compresi i protocolli di condivisione, autenticazione e archiviazione.

Un approccio strutturato prevede la realizzazione di un documento di analisi che includa:

- Censimento completo delle risorse digitali

- Identificazione dei principali rischi per ciascun sistema

- Valutazione dei livelli attuali di protezione

Secondo ricerca del Garante per la Privacy, le PMI devono prestare particolare attenzione ai meccanismi di protezione dei dati personali e aziendali.

L’obiettivo finale di questa fase non è generare panico, ma costruire una fotografia realistica e oggettiva che servirà da base per le successive azioni di rafforzamento della sicurezza cloud. Documenta accuratamente ogni aspetto emerso, evidenziando non solo le criticità ma anche gli elementi già positivamente implementati dalla tua organizzazione.

Step 2: Definisci gli obiettivi di sicurezza per il cloud

Definire gli obiettivi di sicurezza cloud non significa semplicemente compilare un documento formale, ma costruire una strategia di protezione che si adatti perfettamente alle esigenze specifiche della tua organizzazione. Questo passaggio richiede una visione strategica che vada oltre la mera conformità normativa e si concentri sulla protezione reale dei dati e delle risorse digitali.

Inizia identificando i principali asset digitali che necessitano di protezione. Non tutti i dati hanno lo stesso valore o richiedono lo stesso livello di sicurezza. Classifica le tue informazioni in base alla loro sensibilità: dati finanziari, informazioni personali dei clienti, proprietà intellettuale aziendale. Questa classificazione ti aiuterà a definire priorità e livelli di protezione differenziati.

È cruciale stabilire criteri di riservatezza, integrità e disponibilità per ciascuna categoria di dati. Cosa significa proteggere un dato? Significa garantire che solo le persone autorizzate possano accedervi, che non possano essere modificati involontariamente e che siano sempre accessibili quando necessario.

Secondo ricerca dell’Agenzia per l’Italia Digitale, gli obiettivi di sicurezza devono considerare alcuni elementi fondamentali:

- Minimizzazione dei rischi di accesso non autorizzato

- Tracciabilità delle operazioni sui dati

- Protezione contro possibili attacchi informatici

- Gestione sicura dei processi di autenticazione

Non dimenticare di coinvolgere i diversi dipartimenti aziendali in questo processo. La sicurezza cloud non è solo responsabilità dell’IT, ma richiede una visione condivisa. Ogni area dell’azienda può fornire insight preziosi sui rischi specifici e sulle necessità di protezione.

L’obiettivo finale è creare un documento chiaro e condiviso che definisca non solo gli obiettivi, ma anche le modalità concrete per raggiungerli. Questo documento deve essere dinamico, periodicamente rivisto e aggiornato per rimanere al passo con l’evoluzione dei rischi tecnologici.

Step 3: Sviluppa le policy di sicurezza specifiche per il cloud

Sviluppare policy di sicurezza cloud significa creare un framework normativo che protegga concretamente l’infrastruttura digitale della tua azienda. Questo processo va oltre la semplice stesura di un documento: richiede una comprensione profonda dei rischi specifici del cloud e la capacità di tradurre tali rischi in regole operative chiare e implementabili.

Inizia definendo criteri di accesso rigorosi. Ogni dipendente deve avere autorizzazioni strettamente correlate alle sue mansioni lavorative. Implementa il principio del minimo privilegio, dove gli utenti ricevono solo i permessi minimi necessari per svolgere il proprio lavoro. Questo riduce significativamente la superficie di attacco potenziale e minimizza i rischi di compromissione dei dati.

Pon particolare attenzione alla gestione delle credenziali di autenticazione. Implementa l’autenticazione a più fattori, rendi obbligatorio il cambio periodico delle password e stabilisci requisiti di complessità. Considera l’adozione di strumenti di gestione delle identità che consentano un controllo centralizzato degli accessi.

Sviluppa procedure dettagliate per diverse situazioni critiche:

- Gestione degli incidenti di sicurezza

- Procedure di backup e ripristino

- Protocolli di comunicazione in caso di violazione

Secondo ricerca del nuovo Regolamento Cloud, è fondamentale definire meccanismi di classificazione e protezione dei dati che tengano conto della loro sensibilità e criticità.

La documentazione è un elemento chiave. Ogni policy deve essere scritta in modo chiaro, comprensibile e facilmente consultabile. Non utilizzare linguaggio tecnico eccessivamente complesso che potrebbe generare confusione. Ogni regola deve essere accompagnata da esempi pratici che ne chiariscano l’applicazione concreta.

Ricorda che le policy non sono documenti statici. Devono essere sottoposte a revisione periodica, almeno una volta all’anno, per adattarsi all’evoluzione tecnologica e ai nuovi scenari di minaccia. Coinvolgi esperti di sicurezza informatica e rappresentanti di diversi dipartimenti in questo processo di aggiornamento continuo.

Step 4: Implementa le policy nel tuo ambiente cloud

L’implementazione delle policy cloud rappresenta il momento cruciale in cui la strategia teorica diventa concreta protezione operativa. Questa fase trasforma i documenti di sicurezza in meccanismi di difesa realmente funzionanti all’interno del tuo ecosistema digitale.

Inizia configurando controlli di accesso granulari che rispecchino esattamente le policy precedentemente definite. Ogni account, ruolo e permesso deve essere allineato con i principi di segregazione e minimi privilegi.

Utilizza gli strumenti nativi dei provider cloud per gestire identità e accessi, impostando profili utente che limitino rigorosamente le autorizzazioni alle sole attività strettamente necessarie.

Pon particolare attenzione alla configurazione dei sistemi di monitoraggio e logging. Implementa meccanismi che registrino ogni azione significativa, tracciando accessi, modifiche di configurazione e movimenti di dati. Questi log non sono solo strumenti di sicurezza, ma rappresentano la tua prima linea di difesa e indagine in caso di potenziali incidenti.

Sviluppa procedure automatizzate per alcuni aspetti critici della sicurezza:

- Aggiornamento periodico delle credenziali

- Rilevamento automatico di configurazioni non conformi

- Blocco immediato di attività sospette

Secondo ricerca dell’Agenzia per la Cybersicurezza Nazionale, è fondamentale integrare meccanismi di comunicazione e sensibilizzazione per garantire che tutti i dipendenti comprendano e rispettino le nuove policy.

Non sottovalutare l’importanza della formazione continua. Organizza sessioni di training periodiche che aiutino i dipendenti a comprendere concretamente le nuove policy. Simula scenari di attacco, conduci esercitazioni pratiche e crea materiale didattico che renda chiare le procedure di sicurezza.

Infine, stabilisci un processo di verifica e audit continuo. Le policy non sono documenti statici, ma devono evolversi costantemente. Pianifica revisioni trimestrali, analizza i log di sicurezza, valuta l’efficacia delle misure implementate e sii pronto ad adattare rapidamente la tua strategia alle nuove minacce emergenti.

Step 5: Forma il personale sulle nuove policy di sicurezza

La formazione del personale rappresenta l’anello cruciale nella catena di sicurezza cloud. Non basta implementare policy sofisticate se i dipendenti non comprendono come applicarle concretamente. Il vero punto di forza di qualsiasi strategia di sicurezza risiede nella consapevolezza e nella preparazione del team.

La formazione deve essere strutturata come un percorso interattivo, non come una noiosa sessione di presentazioni. Utilizza metodologie di apprendimento che coinvolgano attivamente i partecipanti, come simulazioni di scenari di attacco, esercitazioni pratiche e casi di studio reali. L’obiettivo è trasformare la consapevolezza teorica in competenze operative immediate.

Pon particolare attenzione a creare moduli formativi differenziati per ruoli e responsabilità. Un amministratore di sistema avrà esigenze formative diverse rispetto a un dipendente del reparto commerciale. Personalizza i contenuti per rendere l’apprendimento più efficace e immediatamente applicabile.

Alcuni elementi chiave da includere nel percorso formativo:

- Riconoscimento delle principali minacce informatiche

- Procedure corrette di gestione delle credenziali

- Protocolli di segnalazione degli incidenti

Secondo ricerca dell’Agenda Digitale, sia il GDPR che la Direttiva NIS2 sottolineano l’importanza cruciale della formazione continua in ambito sicurezza.

Per garantire l’efficacia del programma formativo, implementa meccanismi di verifica periodici. Predisponi test a sorpresa, simulazioni di phishing e valutazioni delle competenze acquisite. Questi strumenti non devono essere punitivi, ma costruttivi, finalizzati a identificare eventuali gap formativi e migliorare costantemente la preparazione del team.

Infine, approfondisci le migliori pratiche per la gestione della sicurezza end user per comprendere come rendere la formazione davvero efficace. Ricorda che la sicurezza cloud non è un traguardo, ma un percorso di miglioramento continuo che richiede impegno, attenzione e apprendimento costante da parte di tutti i membri dell’organizzazione.

Step 6: Monitora e verifica l’efficacia delle policy nel tempo

Il monitoraggio continuo rappresenta il cuore pulsante di una strategia di sicurezza cloud efficace. Non basta implementare policy: è necessario verificarne costantemente l’efficacia, identificare le eventuali vulnerabilità e adattarsi rapidamente al mutevole panorama delle minacce informatiche.

Inizia configurando sistemi di monitoraggio automatizzati che registrino ogni attività significativa all’interno del tuo ambiente cloud. Questi strumenti devono essere in grado di rilevare anomalie, tracciare accessi, analizzare i pattern di comportamento e generare alert immediati in caso di potenziali rischi. La tempestività nella rilevazione è cruciale per prevenire possibili violazioni.

È fondamentale definire metriche di valutazione precise. Non accontentarti di dati superficiali, ma costruisci indicatori che misurino realmente l’efficacia delle tue policy. Considera parametri come tempo di rilevazione degli incidenti, velocità di risposta, numero di tentativi di accesso non autorizzati bloccati e percentuale di conformità alle policy da parte dei dipendenti.

Alcuni strumenti chiave per un monitoraggio efficace includono:

- Sistemi SIEM (Security Information and Event Management)

- Strumenti di analisi comportamentale degli utenti

- Dashboard di sicurezza con metriche in tempo reale

Secondo ricerca dell’Agenzia per la Cybersicurezza Nazionale, è essenziale prevedere verifiche periodiche per mantenere alto il livello di sicurezza e conformità delle infrastrutture cloud.

Programma audit interni periodici, almeno trimestralmente. Questi non devono essere vissuti come attività punitive, ma come opportunità di miglioramento continuo.

Coinvolgi esperti di sicurezza interni ed eventualmente consulenti esterni per ottenere una valutazione obiettiva. Analizza approfonditamente i log, simula scenari di attacco e verifica la robustezza delle difese implementate.

Coinvolgi esperti di sicurezza interni ed eventualmente consulenti esterni per ottenere una valutazione obiettiva. Analizza approfonditamente i log, simula scenari di attacco e verifica la robustezza delle difese implementate.

Ricorda che il monitoraggio è un processo dinamico. Le minacce evolvono rapidamente, quindi le tue policy devono essere altrettanto flessibili. Mantieni sempre un approccio proattivo, aggiornando costantemente le strategie di difesa e formando il personale sulle nuove modalità di attacco.

Ecco una tabella che riepiloga i principali strumenti e procedure consigliati per monitorare e verificare l’efficacia delle policy di sicurezza cloud nelle PMI.

| Strumento/Procedura | Scopo principale | Frequenza consigliata |

|---|---|---|

| Sistemi SIEM | Raccolta e analisi centralizzata dei log | Continuo |

| Analisi comportamentale utenti | Rilevazione di comportamenti anomali | Continuo |

| Dashboard di sicurezza | Monitoraggio delle metriche in tempo reale | Giornaliera |

| Audit interno | Valutazione e verifica complessiva delle policy | Trimestrale |

| Simulazione scenari di attacco | Test della robustezza delle difese | Trimestrale/annuale |

| Aggiornamento policy | Revisione in base all’evoluzione delle minacce | Almeno annuale |

| Formazione personale su nuove minacce | Aggiornamento delle competenze del team | Periodica (min. semestrale) |

Sei sicuro che le tue policy cloud siano davvero efficaci?

Hai seguito ogni passo per mappare rischi, creare policy e formare il personale, ma spesso ti manca la certezza che le tue procedure siano davvero a prova di audit o conformi agli standard richiesti. Molte PMI scoprono troppo tardi di avere policy incomplete, documentazione non aggiornata o strumenti di verifica insufficienti. Il rischio di perdere dati sensibili o di non superare una certficazione può bloccare lo sviluppo digitale e mettere in difficoltà la tua azienda. L’articolo che hai letto ti offre le basi, ma per raggiungere la sicurezza reale serve l’aiuto di specialisti.

Con SecurityHub.it puoi trasformare le linee guida in sistemi certificati e riconosciuti.

Vuoi ottenere la certificazione ISO 27001, ISO 27017 o ISO 27018 senza stress?

Affidati ai nostri consulenti per:

- Analisi dettagliata dei tuoi rischi cloud

- Sviluppo di policy personalizzate e aggiornate

- Formazione del personale su misura

Contattaci subito su SecurityHub.it e richiedi una consulenza. Scoprirai come proteggere i tuoi dati, aumentare la credibilità aziendale e garantire ai tuoi clienti la massima sicurezza digitale. Non rimandare. Inizia ora il percorso verso la conformità e la tranquillità.

Domande Frequenti

Come posso valutare la sicurezza attuale della mia azienda nel cloud?

Inizia conducendo una mappatura completa del tuo ecosistema digitale, censendo tutti i dispositivi e le applicazioni cloud utilizzate. Identifica i principali rischi e valuta i livelli di protezione attuali.

Quali sono gli obiettivi di sicurezza che dovrei definire per la mia azienda?

Identifica i principali asset digitali e classificali in base alla loro sensibilità. Stabilisci criteri di riservatezza, integrità e disponibilità per ogni categoria di dati, e coinvolgi rappresentanti di diversi dipartimenti per avere una visione completa dei rischi.

Quali policy di sicurezza specifiche devo sviluppare per il cloud?

Definisci criteri rigorosi di accesso, gestisci le credenziali di autenticazione e stabilisci procedure chiare per la gestione degli incidenti e il backup dei dati. Assicurati che ogni policy sia comprensibile e documentata in modo chiaro.

Come posso monitorare l’efficacia delle policy di sicurezza nel tempo?

Configura sistemi di monitoraggio automatizzati e definisci metriche di valutazione. Esegui audit interni periodici per analizzare l’efficacia delle policy e assicurati di aggiornare continuamente le strategie in base all’evoluzione delle minacce.