Processo policy sicurezza cloud: guida completa alla gestione

Nel cloud, oltre l’80% delle violazioni di sicurezza deriva da errori nella gestione di policy e controlli. La protezione delle infrastrutture digitali non è mai stata così complessa, soprattutto per chi deve rispettare normative sempre più stringenti. Capire come analizzare i rischi, definire politiche efficaci e verificare continuamente i propri sistemi consente di costruire una difesa davvero solida contro le minacce informatiche più attuali.

Indice

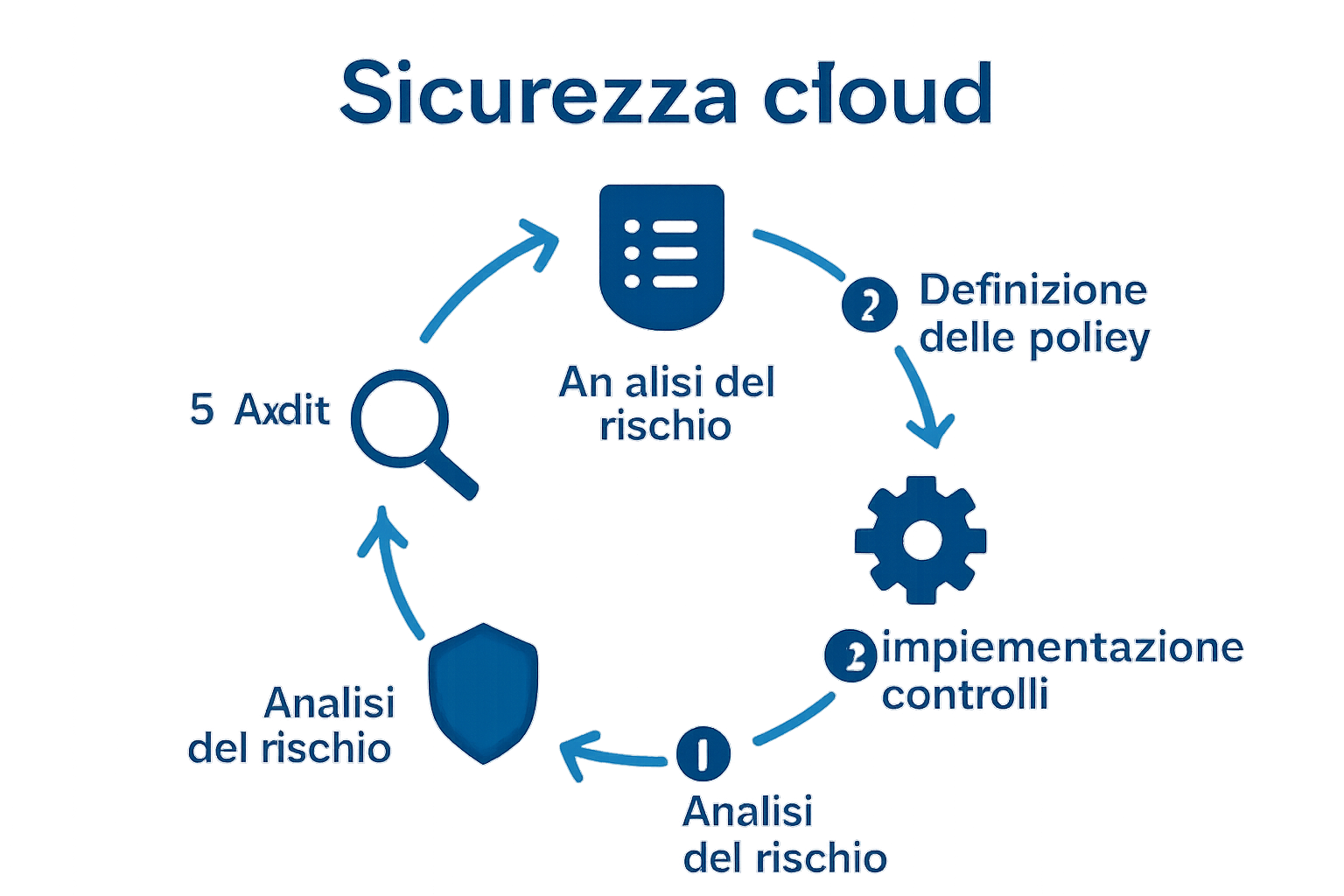

- Passo 1: analizza i rischi e identifica i requisiti normativi

- Passo 2: definisci le policy di sicurezza cloud personalizzate

- Passo 3: implementa controlli e procedure operative

- Passo 4: forma il personale e distribuisci le policy

- Passo 5: verifica l’efficacia con audit periodici

Riepilogo Veloce

| Punto Chiave | Spiegazione |

|---|---|

| 1. Analizza i rischi con framework standard | Utilizza framework noti come ISO 27001 per mappare e classificare i rischi potenziali nel cloud. |

| 2. Definisci policy di sicurezza personalizzate | Sviluppa regole chiare e specifiche utilizzando guide come il Cloud Controls Matrix per garantire protezione adeguata. |

| 3. Implementa controlli e procedure operative | Traduci le policy in azioni operative concrete per rispondere in modo efficiente alle minacce. |

| 4. Forma il personale in sicurezza | Realizza un programma formativo interattivo affinché ogni dipendente comprenda e applichi le policy di sicurezza. |

| 5. Esegui audit periodici per migliorare | Conduci audit regolari per valutare l’efficacia delle policy e identificare aree di miglioramento continua. |

Passo 1: Analizza i rischi e identifica i requisiti normativi

L’analisi dei rischi nel cloud è un processo strategico fondamentale per proteggere l’infrastruttura digitale della tua organizzazione. In questo passo, dovrai mappare e classificare sistematicamente i potenziali rischi informatici, adottando un approccio metodico e standardizzato.

Per condurre un’efficace analisi dei rischi, è consigliabile seguire un framework riconosciuto che ti permetta di valutare in modo strutturato le minacce potenziali. Alcuni framework standard come ISO 27001, CIS Benchmark e NIST SP 800-53 offrono linee guida precise per identificare e categorizzare i rischi cloud. L’obiettivo è assegnare una classificazione qualitativa o quantitativa a ogni rischio, valutandone la probabilità di accadimento e definendo strategie di mitigazione appropriate.

Quando analizzi i rischi, concentrati su alcuni aspetti chiave: valuta la probabilità di ciascun rischio, determina l’impatto potenziale sul tuo sistema, e classifica i rischi in base alla loro criticità. Alcuni rischi da considerare includono vulnerabilità di sicurezza, potenziali violazioni dei dati, problemi di conformità normativa e rischi legati all’integrazione dei sistemi. Non sottovalutare l’importanza di mappare accuratamente i rischi informatici per sviluppare un’efficace strategia di protezione.

Un consiglio pratico è documentare accuratamente ogni rischio identificato, indicando non solo la sua natura ma anche le potenziali conseguenze e le misure preventive. Questo approccio ti consentirà di creare un registro dei rischi completo e dinamico, che potrai aggiornare continuamente con l’evolversi del panorama tecnologico e delle minacce informatiche.

Passo 2: Definisci le policy di sicurezza cloud personalizzate

La definizione di policy di sicurezza cloud personalizzate rappresenta un passaggio cruciale per proteggere l’infrastruttura digitale della tua organizzazione. In questo step, dovrai sviluppare un insieme di regole e linee guida specifiche che rispondano ai tuoi fabbisogni di sicurezza e conformità.

Per costruire policy efficaci, è fondamentale adottare un framework strutturato. Il Cloud Controls Matrix (CCM) v4.0 della Cloud Security Alliance offre 197 obiettivi di controllo distribuiti su 17 domini, fornendo una guida esaustiva per implementare policy di sicurezza cloud personalizzate. Questi framework ti permettono di identificare e implementare controlli specifici per ogni aspetto della tua infrastruttura cloud.

Un approccio innovativo per definire le policy prevede l’utilizzo di strumenti tecnologici avanzati. Alcune ricerche propongono l’uso di Sentence Transformers per associare automaticamente requisiti di qualità e metriche quantificabili, facilitando la creazione di policy più precise e contestualizzate. Nel definire le tue policy, considera aspetti come la gestione degli accessi, la crittografia dei dati, i protocolli di autenticazione, la conformità normativa e le procedure di incident response.

Un consiglio pratico è consultare esempi di politiche di sicurezza informatica specifiche per le PMI per comprendere come altre aziende affrontano le sfide della sicurezza cloud. Ricorda che le policy non sono documenti statici, ma devono essere periodicamente riviste e aggiornate per rimanere al passo con l’evoluzione delle minacce informatiche e delle tecnologie.

Passo 3: Implementa controlli e procedure operative

L’implementazione di controlli e procedure operative rappresenta un passaggio decisivo per garantire la sicurezza del tuo ambiente cloud. In questo step, dovrai tradurre le politiche precedentemente definite in azioni concrete e sistematiche che proteggano la tua infrastruttura digitale.

La norma ISO 27001 stabilisce i requisiti per un Sistema di Gestione della Sicurezza delle Informazioni, fornendo un framework strutturato per implementare controlli efficaci. È fondamentale definire procedure che coprano aspetti come la gestione degli accessi, la protezione dei dati, il monitoraggio dei sistemi e la risposta agli incidenti. Ogni procedura deve essere dettagliata, documentata e periodicamente sottoposta a verifica per garantire la sua efficacia e aderenza agli standard di sicurezza.

È importante adottare un approccio olistico nella definizione delle procedure operative. Considera anche i principi della norma ISO 45001 per garantire ambienti di lavoro sicuri, che possono essere estesi anche al contesto cloud. [Implementa procedure rigorose per la gestione delle password sicure, che rappresentano un primo fondamentale livello di difesa. Ogni procedura deve prevedere meccanismi di autenticazione robusti, controlli di accesso granulari e sistemi di monitoraggio continuo delle attività.

Ricorda che l’implementazione dei controlli non è un evento singolo, ma un processo continuo di valutazione, adattamento e miglioramento. Le tue procedure devono essere abbastanza flessibili da adattarsi rapidamente alle nuove minacce e sufficientemente rigorose da mantenere un alto livello di protezione.

Passo 4: Forma il personale e distribuisci le policy

Formare il personale e distribuire efficacemente le policy di sicurezza cloud è un passaggio cruciale per garantire la protezione complessiva del tuo sistema informatico. In questo step, trasformerai le policy da documenti teorici a pratiche operative condivise e comprese da tutti i componenti dell’organizzazione.

La norma ISO 27500 fornisce principi generali per un’organizzazione orientata all’utente, sottolineando l’importanza della formazione del personale come elemento chiave nella gestione della sicurezza. Un programma di formazione efficace deve andare oltre la semplice presentazione delle regole prevedendo sessioni interattive, casi di studio pratici e simulazioni che permettano ai dipendenti di comprendere concretamente l’impatto delle policy di sicurezza.

Per una distribuzione efficace, dovrai progettare un piano di comunicazione strutturato che raggiunga tutti i livelli aziendali. Considera i principi della norma ISO 22380 che include la formazione come misura preventiva contro i rischi, sviluppando un approccio strutturato per creare policy di sicurezza dati per aziende certificate. Ogni dipendente deve comprendere non solo cosa fare, ma anche perché le policy sono importanti per proteggere l’organizzazione.

Ricorda che la formazione sulla sicurezza non è un evento unico, ma un processo continuo di apprendimento e aggiornamento. Prevedi sessioni periodiche di refreshment, test di comprensione e meccanismi di feedback per assicurarti che le policy siano non solo distribuite, ma effettivamente integrate nella cultura aziendale.

Passo 5: Verifica l’efficacia con audit periodici

L’esecuzione di audit periodici rappresenta il momento cruciale per valutare concretamente l’efficacia delle tue policy di sicurezza cloud. In questo step, dovrai sottoporre a verifica sistematica tutti i controlli implementati, identificando eventuali gap e opportunità di miglioramento.

La norma IEC 61508 propone un ciclo di vita globale di sicurezza che include fasi di analisi, realizzazione ed esercizio, evidenziando come gli audit siano fondamentali per mantenere un sistema di sicurezza dinamico e resiliente. Un audit efficace deve andare oltre la semplice conformità formale, cercando di comprendere la reale applicazione pratica delle policy e l’effettiva protezione dei sistemi.

Le linee guida dell’AgID forniscono procedure dettagliate per analizzare i requisiti di sicurezza, sottolineando l’importanza di condurre audit strutturati secondo metodologie rigorose. È consigliabile pianificare audit interni almeno semestrali, alternando verifiche documentali a test pratici che simulino scenari di attacco reali. Ogni audit deve produrre un rapporto dettagliato con raccomandazioni specifiche e un piano di mitigazione dei rischi identificati.

Ricorda che un audit non è un momento di giudizio, ma un’opportunità di crescita. Coinvolgi tutti i team, mantieni un approccio costruttivo e trasparente, e considera ogni osservazione come un’occasione per rafforzare la tua strategia di sicurezza cloud.

Rafforza la tua sicurezza cloud con SecurityHub

Gestire una policy di sicurezza cloud efficace richiede un approccio strutturato e costante attenzione ai rischi e ai requisiti normativi indicati nell’articolo. Se vuoi superare le sfide di definire policy personalizzate, implementare controlli operativi e formare il personale, non lasciare nulla al caso. La protezione dei dati e la conformità alle normative diventano tasselli fondamentali per garantire la resilienza della tua organizzazione.

Affidati a SecurityHub, il partner di fiducia per le aziende italiane in cerca di certificazioni ISO 27001, ISO 27017 e ISO 27018. Scopri come possiamo guidarti nella creazione di un Sistema di Gestione della Sicurezza delle Informazioni solido e su misura. Visita la nostra pagina sulle Norme ISO Archives – Security Hub per approfondire le best practice e trova tutte le risposte sul nostro sito https://securityhub.it. Non aspettare che le vulnerabilità colpiscano la tua azienda. Inizia ora a trasformare la gestione della sicurezza cloud in un vantaggio competitivo.

Domande Frequenti

Quali sono i principali passaggi per gestire le policy di sicurezza cloud?

La gestione delle policy di sicurezza cloud prevede cinque passaggi principali: analizzare i rischi, definire policy personalizzate, implementare controlli, formare il personale e condurre audit periodici. Segui questi step in modo sistematico per garantire una sicurezza efficace nel tuo ambiente cloud.

Come posso analizzare i rischi associati al mio ambiente cloud?

Per analizzare i rischi, mappa e classifica sistematicamente le potenziali minacce utilizzando un framework riconosciuto come ISO 27001 o NIST SP 800-53. Documenta ogni rischio identificato con le relative conseguenze e strategie di mitigazione per creare un registro completo.

Quali elementi dovrebbero essere inclusi nelle policy di sicurezza cloud?

Le policy di sicurezza cloud dovrebbero includere linee guida su gestione degli accessi, crittografia dei dati, protocolli di autenticazione e procedure di risposta agli incidenti. Assicurati di aggiornare periodicamente le policy per riflettere l’evoluzione delle minacce informatiche.

Qual è l’importanza della formazione del personale per la sicurezza cloud?

La formazione del personale è fondamentale per garantire che tutti comprendano le policy e i protocolli di sicurezza. Implementa un programma di formazione interattivo, con sessioni pratiche e casi studio, per aumentare la consapevolezza della sicurezza e coinvolgere i dipendenti nel processo.

Come posso condurre audit periodici delle policy di sicurezza cloud?

Per condurre audit periodici, pianifica verifiche semestrali che includono controlli documentali e test pratici. Ogni audit dovrebbe produrre un rapporto dettagliato con raccomandazioni e un piano per affrontare i rischi identificati.

Quali sono i vantaggi di avere una documentazione dettagliata delle policy di sicurezza?

Una documentazione dettagliata delle policy di sicurezza facilita la comprensione e l’applicazione delle stesse da parte di tutto il personale. Crea un manuale delle policy e organizza sessioni di formazione regolari per garantire che le procedure siano integrate nella cultura aziendale.