Come pianificare test sicurezza efficaci per ISO 27001

Oltre il 60% delle aziende che trascurano una strategia di sicurezza informatica organica subisce almeno un attacco all’anno. Comprendere come strutturare e testare il proprio sistema di gestione secondo la norma ISO 27001 aiuta a proteggere asset preziosi e a mantenere la fiducia dei clienti. Questa guida ti accompagna passo dopo passo per costruire una difesa solida, fornendo consigli pratici e soluzioni immediate per affrontare i principali rischi digitali.

Indice

- Passo 1: definisci obiettivi e ambito dei test di sicurezza

- Passo 2: identifica risorse e rischi principali da valutare

- Passo 3: seleziona metodi e strumenti di test appropriati

- Passo 4: organizza l’esecuzione dei test in modo strutturato

- Passo 5: verifica i risultati e pianifica azioni correttive

Riepilogo Veloce

| Punto Chiave | Spiegazione |

|---|---|

| 1. Definire obiettivi chiari | Gli obiettivi dei test di sicurezza devono essere ben definiti per un approccio strategico e mirato alla sicurezza informatica. |

| 2. Identificare rischi strategici | Mappare risorse e valutare rischi consente di proteggere in modo efficace gli asset digitali aziendali. |

| 3. Scegliere metodi di test idonei | La scelta degli strumenti di test deve adattarsi alle peculiarità dell’infrastruttura e ai rischi identificati. |

| 4. Organizzazione dei test strutturata | Un calendario dettagliato e documentazione accurata garantiscono una valutazione rigorosa e sistematica della sicurezza. |

| 5. Pianificare azioni correttive | Creare un piano di azioni correttive ben strutturato e flessibile è fondamentale per migliorare continuamente la sicurezza informatica. |

Passo 1: Definisci obiettivi e ambito dei test di sicurezza

Quando si implementa un Sistema di Gestione della Sicurezza delle Informazioni secondo ISO 27001, definire con precisione gli obiettivi e l’ambito dei test di sicurezza rappresenta un passaggio cruciale. Non si tratta solo di verificare le vulnerabilità, ma di creare un approccio strategico e mirato che copra tutti gli aspetti critici dell’infrastruttura informatica aziendale.

Per costruire un piano di test efficace, dovrai concentrarti su alcuni elementi fondamentali. Inizia identificando chiaramente il perimetro dei sistemi e delle reti che verranno sottoposti a penetration test e vulnerability assessment. Questo significa mappare dettagliatamente tutti gli asset tecnologici, compresi i sistemi legacy, le applicazioni cloud, le infrastrutture di rete e i dispositivi mobili. L’obiettivo è ottenere una visione olistica che permetta di individuare potenziali punti di debolezza prima che possano essere sfruttati da attori malintenzionati.

Un consiglio pratico è suddividere l’ambito dei test in categorie specifiche: sicurezza di rete, sicurezza applicativa, configurazioni dei sistemi e valutazione dei rischi umani. Ogni categoria richiederà metodologie e strumenti differenti, ma l’approccio complessivo deve essere sistematico e ripetibile. Ricorda che l’obiettivo non è solo identificare le vulnerabilità, ma comprendere il loro potenziale impatto e definire strategie di mitigazione concrete e tempestive.

Nel prossimo passo, approfondirai le specifiche tecniche e gli strumenti necessari per condurre questi test in modo rigoroso e conforme agli standard internazionali.

Passo 2: Identifica risorse e rischi principali da valutare

Quando si parla di sicurezza informatica, identificare i rischi principali rappresenta un passaggio strategico fondamentale per proteggere efficacemente i propri asset digitali. La norma ISO 27001 richiede un approccio sistematico alla valutazione dei rischi, che va oltre la semplice individuazione delle vulnerabilità tecniche.

Secondo la normativa, è necessario definire un processo strutturato di valutazione dei rischi informatici che analizzi dettagliatamente tutte le risorse aziendali. Questo significa mappare ogni sistema informativo, applicazione, infrastruttura di rete e dispositivo, valutandone l’importanza e la potenziale esposizione a minacce. La metodologia prevede di analizzare sia i rischi tecnologici che quelli organizzativi, considerando aspetti come la probabilità di accadimento e l’impatto potenziale di ciascun scenario di rischio.

Un approccio efficace richiede la creazione di un registro dei rischi completo e dinamico. Dovrai classificare ogni risorsa in base alla sua criticità, identificare le minacce specifiche e valutare le potenziali conseguenze. Presta particolare attenzione ai rischi legati a: accessi non autorizzati, perdita di dati sensibili, vulnerabilità dei sistemi, rischi umani e minacce esterne. La chiave è adottare una prospettiva olistica che consideri non solo gli aspetti tecnici, ma anche quelli organizzativi e umani.

Nel prossimo passo, imparerai a definire le strategie di mitigazione più appropriate per gestire i rischi identificati.

Passo 3: Seleziona metodi e strumenti di test appropriati

La selezione dei metodi e degli strumenti per i test di sicurezza rappresenta un passaggio cruciale nel processo di implementazione della norma ISO 27001. Non tutti gli strumenti sono uguali e la scelta dipende strettamente dalle caratteristiche specifiche della tua infrastruttura tecnologica e dai rischi precedentemente identificati.

Dovrai concentrarti su metodologie che consentano una valutazione completa e approfondita dei tuoi sistemi. Tra questi, il penetration test e la vulnerability assessment ricoprono un ruolo centrale. Questi approcci permettono di simulare attacchi reali, identificando preventivamente le debolezze dei tuoi sistemi informativi. La scelta degli strumenti deve contemplare tecniche di analisi statica e dinamica del codice, test di intrusione di rete, valutazione delle configurazioni di sicurezza e analisi dei log di sistema.

Un consiglio pratico è adottare una prospettiva integrata che combini strumenti automatizzati con valutazioni manuali condotte da professionisti esperti. Alcuni tool avanzati consentono di effettuare scansioni comprehensive, mentre l’intervento umano permette di individuare vulnerabilità più complesse e contestualizzate. Ricorda che l’obiettivo non è solo identificare i problemi, ma comprendere il loro reale impatto sul tuo ecosistema digitale.

Nel prossimo passo, imparerai a interpretare e classificare i risultati emersi dai test di sicurezza.

Passo 4: Organizza l’esecuzione dei test in modo strutturato

L’organizzazione strutturata dei test di sicurezza secondo controlli ISO 27001 richiede un approccio metodico e sistematico che garantisca una valutazione completa e rigorosa della tua infrastruttura informatica. La nuova edizione della norma ha introdotto requisiti più stringenti che richiedono una pianificazione accurata e dettagliata.

Dovrai definire un calendario preciso che specifichi tempi, risorse e modalità di esecuzione per ciascuna tipologia di test. Questo significa stabilire sequenze logiche di intervento, identificare i team responsabili e predisporre ambienti dedicati alle verifiche. Alcuni test richiederanno l’utilizzo di ambienti isolati per non compromettere l’operatività dei sistemi produttivi, mentre altri potranno essere condotti in modalità parzialmente live.

Un consiglio cruciale è documentare rigorosamente ogni fase del processo di test. Predisponi report dettagliati che non solo evidenzino le vulnerabilità riscontrate, ma offrano una valutazione contestualizzata del loro potenziale impatto. Considera l’implementazione di metriche standardizzate che consentano di misurare l’efficacia dei test e tracciare l’evoluzione del livello di sicurezza aziendale nel tempo.

Nel prossimo passo, approfondirai le modalità di analisi e interpretazione dei risultati emersi dai test di sicurezza.

Passo 5: Verifica i risultati e pianifica azioni correttive

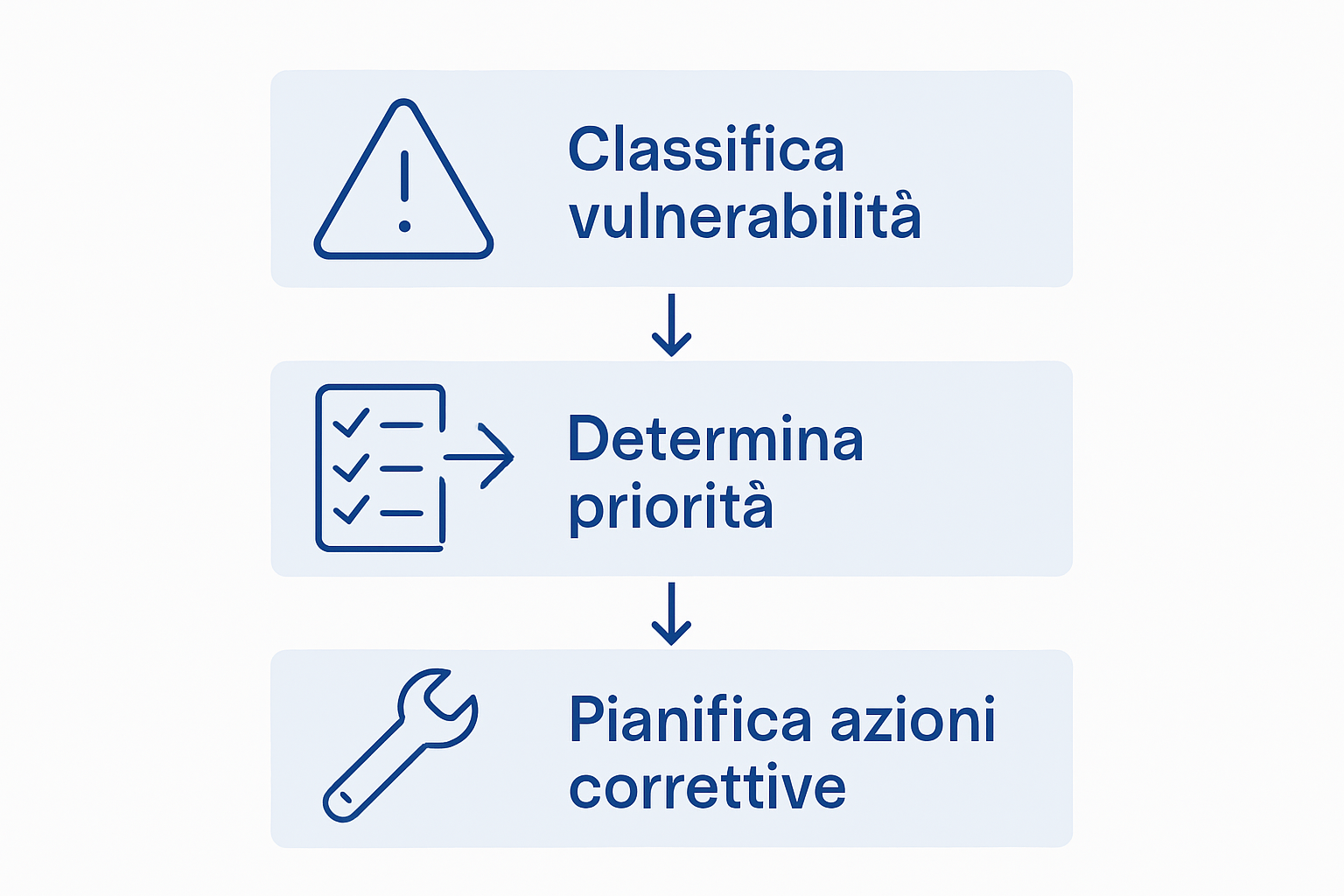

L’analisi dei risultati dei test di sicurezza rappresenta un momento cruciale nel processo di implementazione della guida all’analisi gap ISO 27001. Non si tratta semplicemente di identificare le vulnerabilità, ma di comprendere il loro impatto sistemico e definire strategie di mitigazione precise e tempestive.

Dovrai procedere con una valutazione metodica che classifichi le vulnerabilità individuate in base a criteri di gravità e probabilità di accadimento. Questo significa attribuire un punteggio di rischio a ciascuna debolezza riscontrata, considerando fattori come l’accessibilità del sistema, la sensibilità dei dati esposti e il potenziale danno economico o reputazionale. Alcune vulnerabilità richiederanno interventi immediati, mentre altre potranno essere gestite attraverso piani di mitigazione a medio termine.

Un consiglio essenziale è costruire un piano di azioni correttive che sia al contempo dettagliato e flessibile. Ogni intervento deve prevedere responsabili specifici, risorse necessarie, tempi di implementazione e modalità di verifica dell’efficacia. Ricorda che l’obiettivo non è solo risolvere i problemi immediati, ma implementare un processo di miglioramento continuo della sicurezza informatica.

Nel prossimo passo, approfondirai le modalità di monitoraggio e aggiornamento continuo del tuo sistema di gestione della sicurezza delle informazioni.

Pianifica Test di Sicurezza ISO 27001 con Esperti Affidabili

Affrontare la complessità della pianificazione di test di sicurezza efficaci per ISO 27001 richiede una strategia chiara e professionale. Questo articolo ha evidenziato come definire obiettivi precisi, identificare rischi, selezionare strumenti adeguati e interpretare i risultati sia fondamentale per proteggere la tua infrastruttura IT. Non lasciare nulla al caso quando si tratta di sicurezza informatica: ogni passaggio è un’opportunità per rafforzare la tua organizzazione e prevenire minacce.

Se desideri un supporto completo per implementare un Sistema di Gestione della Sicurezza delle Informazioni conforme agli standard internazionali affida la tua strategia a SecurityHub.it Il nostro team di consulenti italiani specializzati ti guiderà passo dopo passo nella certificazione ISO 27001 e in altre normative come ISO 27017 e ISO 27018 scopri come ottimizzare la sicurezza della tua azienda grazie a soluzioni su misura e una documentazione personalizzata.

Non aspettare che le vulnerabilità diventino un problema concreto visita la nostra sezione Norme ISO Archives – Security Hub per approfondire oppure contattaci direttamente su https://securityhub.it e inizia oggi stesso a mettere in sicurezza il tuo futuro digitale.

Domande Frequenti

Come posso definire gli obiettivi dei test di sicurezza per ISO 27001?

Definisci chiaramente gli obiettivi dei test di sicurezza identificando i punti critici della tua infrastruttura. Mappa i sistemi e le reti coinvolte, indirizzando l’attenzione su potenziali vulnerabilità nei tuoi asset digitali.

Quali risorse devono essere incluse nella valutazione dei rischi?

Includi tutti i sistemi informativi, le applicazioni e i dispositivi utilizzati in azienda nella valutazione dei rischi. Crea un elenco dettagliato per classificare la criticità di ogni risorsa e la potenziale esposizione a minacce.

Quali metodi di test di sicurezza dovrei considerare per la mia azienda?

Considera principalmente il penetration test e la vulnerability assessment, poiché questi metodi consentono di identificare le debolezze attraverso simulazioni di attacco. Scegli anche strumenti che combinano analisi automatizzate e test manuali per una valutazione più completa.

Come posso organizzare l’esecuzione dei test di sicurezza?

Pianifica un calendario dettagliato specificando tempi e modalità di esecuzione per i test. Documenta ogni fase del processo per garantire una valutazione rigorosa e per facilitare il monitoraggio dei risultati nel tempo.

Come analizzare i risultati dei test di sicurezza e pianificare azioni correttive?

Classifica le vulnerabilità in base a gravità e probabilità di accadimento, creando un piano d’azione specifico per ciascun intervento. Fissa scadenze e responsabili per ogni azione, puntando a risolvere le vulnerabilità più critiche entro 30 giorni.

Che strategie posso implementare per il miglioramento continuo della sicurezza?

Implementa un processo di monitoraggio regolare, aggiornando il tuo sistema di gestione della sicurezza delle informazioni. Prevedi revisione e aggiornamenti ogni 3-6 mesi per garantire che le misure di sicurezza siano sempre efficaci.

Raccomandazione

- vulnerability assessment e penetration test

- iso 27018

- iso 27001

- corso unghie milano

- How does IBSuite help insurers overcome the complexities and hurdles of managing security and compliance? – Digital Insurance Platform | IBSuite Insurance Software | Modern Insurance System

- The Essential Guide to Event Risk Assessment – team I