Perché eseguire penetration test: comprensione completa

Oggi la sicurezza informatica non si limita a installare un antivirus e mettere una password sicura. Ecco la sorpresa. Secondo le linee guida più recenti, i penetration test permettono alle aziende di individuare vulnerabilità prima che i criminali informatici le scoprano, evitando così perdite economiche e danni di immagine. Non è un semplice controllo ma un vero test sotto pressione che può fare la differenza tra restare protetti o subire attacchi devastanti.

Indice

- Cosa sono i penetration test e come funzionano?

- Perché i penetration test sono cruciali per le aziende?

- I benefici dei penetration test per la conformità alle normative

- Aspetti chiave dei penetration test: metodologie e approcci

- Casi reali di successo e fallimento nell’uso dei penetration test

Riepilogo Veloce

| Takeaway | Spiegazione |

|---|---|

| I penetration test identificano vulnerabilità | Questi test simulano attacchi per scoprire punti deboli nei sistemi informatici. |

| Fasi strategiche di esecuzione | I test seguono un processo metodico di ricognizione, scansione e analisi. |

| Essenziali per la sicurezza aziendale | Aiutano le aziende a prevenire violazioni e proteggere i dati sensibili. |

| Conformità alle normative | Supportano le organizzazioni nel rispettare requisiti di sicurezza come il GDPR. |

| Investimento strategico nella resilienza | Realizzare test periodici è fondamentale per la sicurezza a lungo termine. |

Cosa sono i penetration test e come funzionano?

I penetration test sono una metodologia fondamentale di valutazione della sicurezza informatica che simula attacchi controllati per identificare vulnerabilità nei sistemi IT. Secondo un rapporto governativo, questi test rappresentano un approccio proattivo per comprendere e mitigare i rischi di sicurezza informatica.

Definizione e Obiettivi Principali

Un penetration test, spesso chiamato “pen test”, è un processo strutturato in cui professionisti esperti di sicurezza informatica tentano deliberatamente di violare i sistemi, le reti e le applicazioni di un’organizzazione. L’obiettivo principale non è causare danni, ma identificare preventivamente potenziali debolezze che potrebbero essere sfruttate da attori malevoli.

Gli obiettivi specifici dei penetration test includono:

- Scoprire vulnerabilità non ancora note

- Valutare l’efficacia delle misure di sicurezza esistenti

- Simulare scenari di attacco realistici

- Fornire raccomandazioni concrete per migliorare la sicurezza

Modalità di Esecuzione

I penetration test seguono generalmente un processo metodico che comprende diverse fasi strategiche. Come indicato da un’analisi tecnica, questi test vengono condotti seguendo un approccio strutturato che include ricognizione, scansione, accesso, mantenimento dell’accesso e analisi.

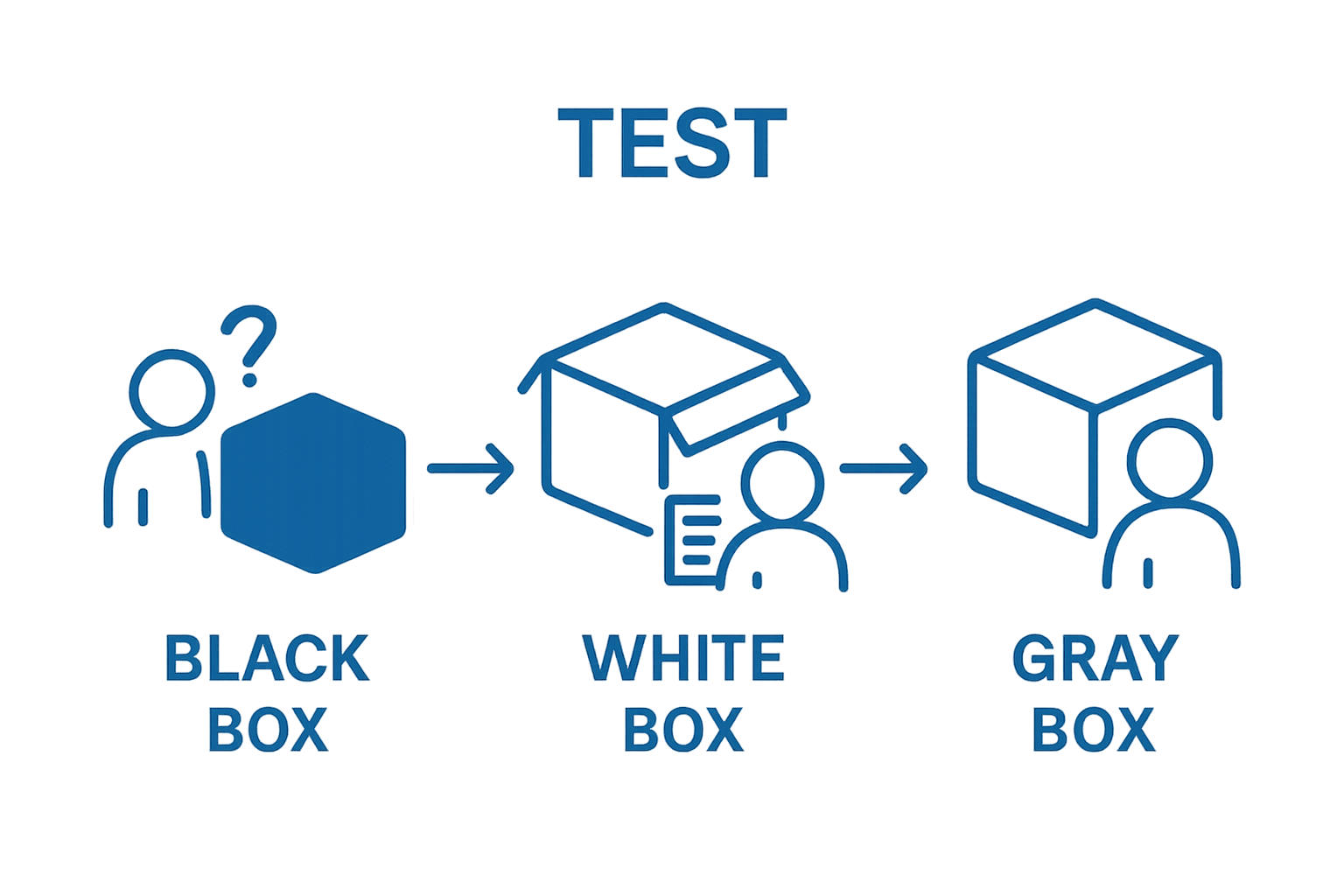

Questi test possono essere eseguiti con diversi livelli di informazione preventiva:

- Test “black box” dove il tester non conosce l’infrastruttura interna

- Test “white box” con piena trasparenza dei sistemi

- Test “gray box” con informazioni parziali

È importante sottolineare che i penetration test non sono un processo di routine, ma un’attività strategica che richiede competenze specializzate. Per approfondire questi aspetti, leggi la nostra guida dedicata ai test di sicurezza.

Perché i penetration test sono cruciali per le aziende?

I penetration test rappresentano uno strumento strategico fondamentale per le aziende moderne che cercano di proteggere i propri asset digitali da potenziali minacce informatiche. Secondo l’Agenzia per la Cybersicurezza Nazionale, questi test sono essenziali per valutare l’efficacia dei controlli di sicurezza e identificare vulnerabilità nascoste.

Prevenzione e Identificazione dei Rischi

Le aziende oggi operano in un ambiente digitale sempre pi f9 complesso e minaccioso, dove i rischi informatici possono causare danni significativi. I penetration test forniscono una valutazione proattiva e approfondita della sicurezza, permettendo alle organizzazioni di:

- Scoprire vulnerabilit e0 prima che vengano sfruttate da criminali informatici

- Valutare l’efficacia delle attuali misure di sicurezza

- Ridurre il rischio di violazioni dei dati

- Proteggere la reputazione aziendale

Compliance e Vantaggi Strategici

Oltre alla protezione diretta, i penetration test ricoprono un ruolo cruciale nella conformit e0 normativa e nell’ottimizzazione della strategia di sicurezza. Per una gestione completa dei rischi informatici, questi test aiutano le aziende a dimostrare un impegno concreto verso la sicurezza informatica.

I benefici strategici includono:

- Miglioramento continuo delle difese informatiche

- Allocazione pi f9 efficiente delle risorse di sicurezza

- Supporto nei processi di certificazione e audit

- Riduzione dei potenziali costi legati a incidenti di sicurezza

La realizzazione periodica di penetration test non rappresenta solo un investimento in tecnologia, ma una vera e propria strategia di resilienza aziendale nel panorama digitale contemporaneo.

I benefici dei penetration test per la conformità alle normative

I penetration test svolgono un ruolo cruciale nel garantire la conformità delle aziende agli standard normativi in materia di sicurezza informatica. Secondo le linee guida internazionali sulla cybersecurity, questi test rappresentano uno strumento essenziale per dimostrare l’impegno proattivo di un’organizzazione nella protezione dei dati e dei sistemi informativi.

Standard Normativi e Requisiti di Sicurezza

Molte normative e standard internazionali richiedono esplicitamente valutazioni periodiche della sicurezza informatica. I penetration test permettono alle aziende di soddisfare questi requisiti normativi, dimostrando un approccio strutturato alla gestione dei rischi. Alcuni degli standard principali includono:

- ISO 27001 per i sistemi di gestione della sicurezza delle informazioni

- GDPR per la protezione dei dati personali

- PCI DSS per la sicurezza dei pagamenti elettronici

- HIPAA per la protezione dei dati sanitari

Documentazione e Conformità Tecnica

Oltre a identificare vulnerabilità, i penetration test generano documentazione tecnica dettagliata che supporta i processi di conformità. Scopri di pi f9 sulla certificazione ISO 27001, che richiede valutazioni sistematiche della sicurezza.

I benefici documentali includono:

- Rapporti tecnici completi sulle vulnerabilità

- Evidenze oggettive delle misure di sicurezza implementate

- Tracciabilità degli interventi di mitigazione dei rischi

- Supporto durante audit e verifiche esterne

Questi test non solo garantiscono la conformità normativa, ma rappresentano un investimento strategico nella resilienza e nell’affidabilità dei sistemi informativi aziendali.

Questa tabella riassume i principali standard normativi citati nell’articolo e il loro ambito di applicazione nella sicurezza informatica aziendale.

| Standard | Ambito di Applicazione | Focus della Sicurezza |

|---|---|---|

| ISO 27001 | Gestione della sicurezza delle informazioni | Sistemi, processi e policy |

| GDPR | Protezione dei dati personali nell’UE | Privacy e trattamento dei dati |

| PCI DSS | Sicurezza delle transazioni tramite carte di pagamento | Pagamenti elettronici |

| HIPAA | Sicurezza dei dati sanitari | Dati medici e informazioni sanitarie |

Aspetti chiave dei penetration test: metodologie e approcci

Secondo gli standard internazionali di sicurezza informatica, i penetration test rappresentano un approccio scientifico e strutturato per valutare la sicurezza dei sistemi informativi, seguendo metodologie rigorose e standardizzate che garantiscono una valutazione completa e affidabile.

Tipologie di Approccio ai Penetration Test

I penetration test si distinguono principalmente per il livello di informazioni iniziali fornite al team di testing. Esistono tre principali tipologie di approccio:

- Test “Black Box”: il team non conosce alcuna informazione preventiva sull’infrastruttura

- Test “White Box”: accesso completo a informazioni, codici sorgente e architettura

- Test “Gray Box”: combinazione parziale di informazioni e accessi limitati

Ogni tipologia offre prospettive diverse e complementari nella valutazione della sicurezza, permettendo di simulare scenari di attacco realistici e identificare vulnerabilità nascoste.

Per facilitare la comprensione delle differenze tra i principali approcci ai penetration test, ecco una tabella comparativa che riassume le caratteristiche chiave di ciascun metodo.

| Approccio | Livello di Informazioni Iniziali | Vantaggi Principali | Scenario d’Uso Tipico |

|---|---|---|---|

| Black Box | Nessuna informazione preventiva | Simula un attacco reale da parte di terzi | Valuta la sicurezza esterna |

| White Box | Accesso completo a informazioni e sistemi | Analisi approfondita e dettagliata | Testa le difese interne e la compliance |

| Gray Box | Informazioni parziali e accesso limitato | Equilibrio tra realismo e dettaglio | Valuta rischi sia interni che esterni |

Fasi Metodologiche Standard

I penetration test seguono generalmente un framework metodologico rigoroso che garantisce una valutazione sistematica. Per una gestione completa della sicurezza informatica, le principali fasi includono:

- Ricognizione e raccolta di informazioni preliminari

- Scansione e mappatura dell’infrastruttura

- Identificazione delle vulnerabilità potenziali

- Tentativi di intrusione controllati

- Analisi approfondita e documentazione dei risultati

Questo approccio metodico consente di trasformare i penetration test da semplici verifiche tecniche a strumenti strategici di gestione del rischio informatico, fornendo alle organizzazioni una comprensione profonda della propria postura di sicurezza.

Casi reali di successo e fallimento nell’uso dei penetration test

Secondo gli studi internazionali sulle pratiche di cybersecurity, i penetration test rappresentano un elemento cruciale per comprendere e mitigare i rischi informatici attraverso casi concreti che dimostrano l’importanza di una valutazione sistematica della sicurezza.

Casi di Successo Significativi

I penetration test hanno dimostrato la loro efficacia in numerosi contesti aziendali e istituzionali. Un esempio emblematico proviene dal mondo accademico, dove un’università ha scoperto e risolto vulnerabilità critiche nel proprio portale degli stage prima del lancio ufficiale. Questo ha permesso di:

- Identificare falle di sicurezza potenzialmente dannose

- Prevenire possibili violazioni dei dati degli studenti

- Rafforzare l’infrastruttura digitale prima dell’implementazione

- Proteggere la reputazione dell’istituzione

Conseguenze dei Fallimenti nei Test

Non sempre i penetration test hanno esiti positivi. Per una gestione completa della sicurezza end user, è fondamentale comprendere le conseguenze dei test falliti. Casi documentati mostrano scenari in cui l’assenza o l’inefficacia dei test ha portato a:

- Violazioni massive dei dati aziendali

- Perdite economiche significative

- Compromissione della fiducia dei clienti

- Danni reputazionali difficilmente riparabili

Questa analisi dimostra che i penetration test non sono semplicemente un adempimento formale, ma uno strumento strategico essenziale per la resilienza digitale delle organizzazioni moderne.

Trasforma le vulnerabilità in punti di forza: proteggi davvero la tua azienda

Hai scoperto quanto sia fondamentale individuare le debolezze della sicurezza informatica e garantire la conformità alle normative nel tuo percorso verso la resilienza digitale. In questo articolo abbiamo chiarito che i penetration test sono strumenti decisivi per anticipare rischi, migliorare la difesa dei dati e ottenere la fiducia di clienti e partner. Tuttavia, senza un supporto esperto e un approccio metodico ai principali standard come ISO 27001, il rischio di errori costosi resta alto.

La nostra esperienza su Norme ISO ti offre tutte le competenze per superare gli ostacoli più comuni e trasformare le verifiche di sicurezza in un reale vantaggio competitivo. Puoi affidarti a consulenti specializzati, soluzioni documentali su misura e formazione mirata, pensati apposta per le imprese italiane che non vogliono più rischiare.

Non aspettare che una vulnerabilità diventi un incidente. Fai ora il prossimo passo verso la piena conformità e la sicurezza dei tuoi dati con SecurityHub.it e scopri come possiamo aiutarti a ottenere e mantenere le certificazioni internazionali più richieste. Proteggi la reputazione della tua azienda mentre cresci nella gestione della sicurezza informatica.

Domande Frequenti

Che cos’è un penetration test?

Un penetration test è un metodo di valutazione della sicurezza informatica che simula attacchi controllati per identificare vulnerabilità nei sistemi, reti e applicazioni di un’organizzazione.

Perché le aziende dovrebbero eseguire i penetration test?

I penetration test permettono alle aziende di scoprire vulnerabilità, valutare l’efficacia delle misure di sicurezza esistenti e ridurre il rischio di violazioni dei dati, proteggendo così la loro reputazione e i dati sensibili.

Quali sono i principali vantaggi dei penetration test?

I principali vantaggi includono la prevenzione delle violazioni dei dati, il miglioramento continuo delle difese informatiche e la garanzia di conformità alle normative di sicurezza, come ISO 27001, GDPR e PCI DSS.

Come vengono eseguiti i penetration test?

I penetration test seguono un processo metodologico che comprende fasi di ricognizione, scansione, tentativi di accesso alle vulnerabilità identificate e analisi dei risultati, garantendo una valutazione completa e sistematica della sicurezza.