La gestione dei rischi informatici: comprendere l’importanza

La sicurezza informatica non è più solo una questione da esperti. Oggi anche una piccola svista può lasciare aperte le porte a perdite enormi e danni difficili da recuperare. Sembra incredibile ma secondo l’FBI i crimini informatici possono causare danni economici e reputazionali devastanti a qualsiasi organizzazione. E la sorpresa non finisce qui. Non sono solo le grandi aziende nel mirino perché molte cyberminacce colpiscono anche le PMI, spesso più vulnerabili e meno preparate di quanto si pensi.

Indice

- Cosa sono i rischi informatici e perché sono rilevanti?

- L’importanza della gestione dei rischi informatici per le pmi

- Come funziona la gestione dei rischi informatici nel contesto iso

- Principali concetti e terminologia nella gestione dei rischi informatici

Riepilogo Veloce

| Takeaway | Spiegazione |

|---|---|

| I rischi informatici sono minacce concrete | Non si tratta solo di problemi tecnici, ma di vulnerabilità strategiche che possono causare danni significativi alle aziende. |

| Le PMI sono particolarmente vulnerabili | Le piccole e medie imprese spesso mancano di risorse e competenze necessarie per affrontare i crimini informatici. |

| Gestire i rischi informatici è fondamentale | Adottare un approccio proattivo alla sicurezza informatica è essenziale per proteggere i dati e la reputazione aziendale. |

| Implementare ISO 27001 migliora la sicurezza | La certificazione offre un framework strutturato per identificare e mitigare le minacce informatiche in modo efficace. |

| Comprendere la terminologia è cruciale | Padroneggiare concetti come rischi, vulnerabilità e mitigazione è essenziale per sviluppare strategie di sicurezza efficaci. |

Cosa sono i rischi informatici e perché sono rilevanti?

I rischi informatici rappresentano potenziali minacce che possono compromettere l’integrità, la riservatezza e la disponibilità dei sistemi informativi e dei dati aziendali. Questi rischi non sono semplicemente problemi tecnici isolati, ma vulnerabilità strategiche che possono avere conseguenze devastanti per un’organizzazione.

Definizione e Tipologie di Rischi Informatici

I rischi informatici possono manifestarsi in diverse forme, ciascuna con potenziali impatti significativi:

- Attacchi malware: Programmi dannosi progettati per penetrare e danneggiare sistemi informatici

- Phishing e ingegneria sociale: Tentativi di ottenere informazioni sensibili attraverso l’inganno

- Violazioni dei dati: Accessi non autorizzati che espongono informazioni riservate

- Attacchi ransomware: Blocco dei sistemi con richiesta di riscatto

Questi rischi non colpiscono solo grandi aziende, ma rappresentano una minaccia concreta per organizzazioni di ogni dimensione. Secondo ricerche dell’FBI, i crimini informatici possono causare danni economici e reputazionali significativi.

Conseguenze dei Rischi Informatici

Le potenziali ripercussioni di una gestione inadeguata dei rischi informatici includono:

- Perdite finanziarie dirette

- Interruzione delle operazioni aziendali

- Danneggiamento della reputazione aziendale

- Potenziali sanzioni legali e normative

È fondamentale adottare un approccio proattivo alla gestione dei rischi informatici, che non significa eliminare completamente i rischi, ma controllarli e mitigarli efficacemente. Scopri di più sulla certificazione ISO 27001, uno standard internazionale che fornisce un framework completo per la gestione della sicurezza delle informazioni.

La consapevolezza e la preparazione sono le chiavi per proteggere efficacemente i propri asset digitali in un mondo sempre più interconnesso e digitale.

Per una maggiore chiarezza, ecco una tabella che confronta le principali tipologie di rischi informatici e le relative possibili conseguenze sulle aziende.

| Tipologia di Rischio | Descrizione | Conseguenze Principali |

|---|---|---|

| Malware | Programmi dannosi che infettano i sistemi informatici | Danni ai sistemi, furto dati, blocco operazioni |

| Phishing/Ingegneria sociale | Inganni per ottenere accesso a dati sensibili | Furto di credenziali, violazioni dati |

| Violazione dei dati | Accessi non autorizzati alle informazioni aziendali | Perdita/confidenzialità dati, sanzioni |

| Ransomware | Blocco dei sistemi con richiesta di riscatto | Interruzione operativa, danni finanziari |

L’importanza della gestione dei rischi informatici per le PMI

Le piccole e medie imprese rappresentano il motore economico del nostro paese, ma sono anche i soggetti più vulnerabili ai rischi informatici. La gestione strategica dei rischi digitali non è più un optional, ma una necessità imprescindibile per la sopravvivenza aziendale.

Perché le PMI Sono Particolarmente Esposte

Contrariamente alla convinzione comune, le piccole imprese non sono meno appetibili per i criminali informatici. Anzi, spesso sono considerate “bersagli facili” proprio per la loro minore preparazione e risorse limitate. Secondo ricerche del National Institute of Standards and Technology, le PMI sono particolarmente vulnerabili perché:

- Dispongono di risorse di sicurezza più limitate

- Hanno sistemi informativi meno strutturati

- Sottovalutano i rischi potenziali

- Hanno minori competenze interne di cybersecurity

Conseguenze Strategiche per le Imprese

Una gestione inadeguata dei rischi informatici può comportare conseguenze devastanti:

- Perdita di dati critici per l’azienda

- Interruzione prolungata delle attività operative

- Danni reputazionali difficilmente recuperabili

- Potenziali sanzioni normative e risarcimenti

È fondamentale adottare un approccio proattivo e strutturato alla sicurezza informatica. Scopri come la certificazione ISO 27001 può proteggere la tua azienda, implementando standard di sicurezza riconosciuti a livello internazionale.

La consapevolezza, la formazione continua e l’adozione di framework di gestione dei rischi rappresentano gli strumenti essenziali per proteggere il patrimonio digitale delle piccole e medie imprese in un contesto sempre più complesso e minaccioso.

Come funziona la gestione dei rischi informatici nel contesto ISO

La norma ISO 27001 definisce un framework strutturato e sistematico per la gestione dei rischi informatici, offrendo alle organizzazioni un approccio metodico e standardizzato per identificare, valutare e mitigare le minacce digitali. Questo standard internazionale rappresenta la pietra angolare di una strategia di sicurezza informatica efficace e completa.

Il Processo di Risk Management Secondo ISO 27001

Il modello ISO 27001 articola la gestione dei rischi attraverso un ciclo continuo e dinamico che comprende diverse fasi fondamentali:

- Identificazione dei rischi: Individuazione delle potenziali minacce e vulnerabilità

- Valutazione e analisi: Misurazione dell’impatto e della probabilità dei rischi

- Trattamento e mitigazione: Definizione di strategie e controlli per ridurre l’esposizione

- Monitoraggio continuo: Revisione periodica e aggiornamento del sistema di gestione

Secondo ricerche del National Institute of Standards and Technology, questo approccio ciclico consente alle organizzazioni di adattarsi dinamicamente al panorama delle minacce in continua evoluzione.

Controlli e Misure di Sicurezza

Lo standard ISO 27001 definisce un allegato tecnico, l’Allegato A, che elenca 114 controlli specifici raggruppati in 14 categorie. Questi controlli coprono aspetti come:

- Sicurezza delle risorse umane

- Gestione degli asset

- Controllo degli accessi

- Crittografia

- Sicurezza fisica e ambientale

- Operazioni di sicurezza

- Comunicazione e gestione degli incidenti

Scopri i dettagli della certificazione cloud ISO 27017 per comprendere come questi principi si applicano specificamente agli ambienti cloud.

L’implementazione di un Sistema di Gestione della Sicurezza delle Informazioni (ISMS) conforme a ISO 27001 non è solo un esercizio teorico, ma un investimento concreto nella resilienza e nella protezione del patrimonio informativo aziendale.

Principali concetti e terminologia nella gestione dei rischi informatici

La gestione dei rischi informatici richiede una comprensione approfondita di concetti specifici e un linguaggio tecnico preciso. Padroneggiare questa terminologia è essenziale per sviluppare strategie di sicurezza efficaci e comunicare efficacemente le sfide di cybersecurity.

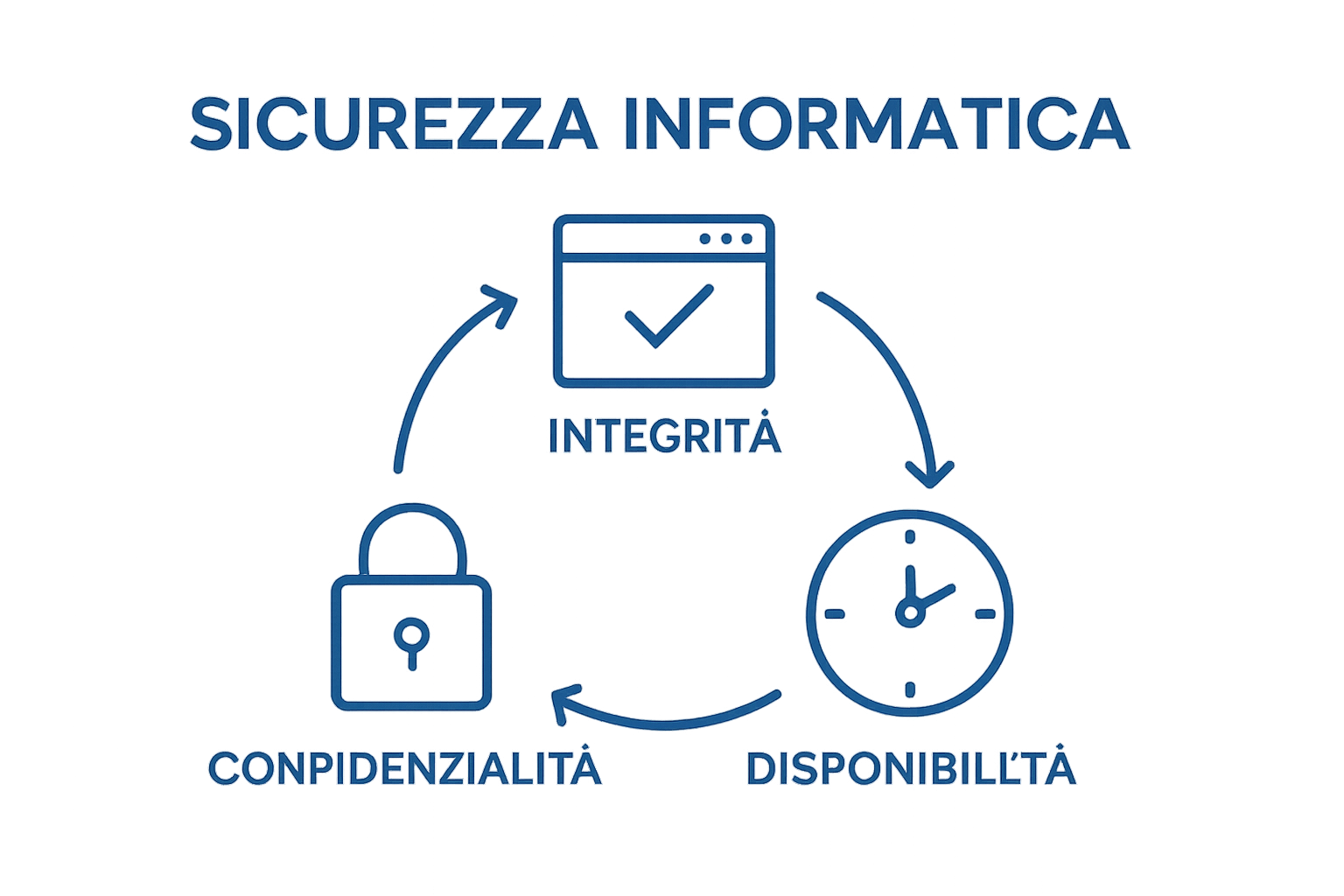

La Triade CIA: Fondamento della Sicurezza Informatica

Il modello CIA rappresenta il nucleo concettuale della sicurezza delle informazioni, articolandosi in tre principi fondamentali:

- Confidenzialità: Protezione dei dati da accessi non autorizzati

- Integrità: Garanzia che le informazioni non siano modificate illegittimamente

- Disponibilità: Assicurare che i dati siano accessibili quando necessario

Secondo ricerche sulla gestione dei rischi informatici, questi tre principi formano la base per qualsiasi strategia di protezione digitale.

Terminologia Chiave nella Gestione dei Rischi

Per navigare efficacemente nel mondo della sicurezza informatica, è cruciale comprendere alcuni termini tecnici:

- Asset: Risorse aziendali che necessitano di protezione

- Minaccia: Potenziale causa di danno ai sistemi informativi

- Vulnerabilità: Debolezze che potrebbero essere sfruttate da una minaccia

- Rischio: Combinazione della probabilità e dell’impatto di un evento dannoso

- Mitigazione: Strategie per ridurre l’impatto dei rischi identificati

Scopri come la certificazione ISO 27001 può proteggere la tua azienda e implementare questi concetti in modo strutturato.

La comprensione di questi concetti non è solo un esercizio teorico, ma un passaggio cruciale per costruire una difesa informatica robusta e consapevole.

Per aiutare nella comprensione, questa tabella riassume la terminologia chiave che ogni azienda dovrebbe conoscere per una buona gestione dei rischi informatici.

| Termine | Definizione |

|---|---|

| Asset | Risorse aziendali che necessitano di protezione |

| Minaccia | Potenziale causa di danno ai sistemi informativi |

| Vulnerabilità | Debolezze che potrebbero essere sfruttate da una minaccia |

| Rischio | Combinazione di probabilità e impatto di un evento dannoso |

| Mitigazione | Strategie per ridurre l’impatto dei rischi identificati |

Proteggi la tua azienda con una gestione dei rischi informatici su misura

Hai riconosciuto quanto i rischi informatici possano minacciare la continuità e la reputazione della tua azienda? Spesso le PMI trascurano la confidenzialità, l’integrità e la disponibilità dei dati proprio perché mancano di supporto esperto. Conoscere i concetti chiave come asset, vulnerabilità e rischio è importante, ma ciò che fa davvero la differenza è poter contare su una guida affidabile per applicarli in modo pratico. Scopri tutti gli approfondimenti e le novità sulle Norme ISO e sull’approccio sistematico per la sicurezza delle informazioni.

Non limitarti più a soluzioni improvvisate. Affida la sicurezza della tua azienda a professionisti certificati che conoscono le esigenze delle imprese italiane. Rivolgiti ora a SecurityHub.it per ricevere consulenza, formazione e supporto concreto verso le certificazioni ISO 27001 e ISO 27017. Metti al sicuro il tuo business e affronta con serenità le nuove sfide digitali. Scopri tutto quello che possiamo fare per te visitando la nostra home page.

Domande Frequenti

Che cos’è la gestione dei rischi informatici?

La gestione dei rischi informatici è un insieme di pratiche e processi volti a identificare, valutare e mitigare le minacce alla sicurezza delle informazioni e dei sistemi informatici di un’organizzazione.

Perché è importante la gestione dei rischi informatici per le PMI?

Le PMI sono particolarmente vulnerabili ai crimini informatici a causa delle risorse limitate e della minore preparazione. Una gestione efficace dei rischi informatici è fondamentale per proteggere i dati vitali dell’azienda e garantire la continuità operativa.

Quali sono le principali tipologie di rischi informatici?

I principali rischi informatici includono attacchi malware, phishing, violazioni dei dati e attacchi ransomware. Ciascuno di questi può avere conseguenze significative per la sicurezza delle informazioni.

Come posso implementare la norma ISO 27001 nella mia azienda?

Per implementare la norma ISO 27001, è necessario seguire un processo che include l’identificazione dei rischi, la valutazione e analisi, il trattamento dei rischi e il monitoraggio continuo. Questo schema aiuta a creare un Sistema di Gestione della Sicurezza delle Informazioni (ISMS) efficace.