Come analizzare rischi informatici per PMI in 5 passi chiave

Quasi il 60 percento delle PMI italiane subisce almeno un attacco informatico ogni anno. Affrontare la sicurezza digitale richiede un metodo strutturato che parta da un’analisi precisa degli asset critici fino alla verifica costante delle misure adottate. Questo percorso guida i responsabili IT nel costruire un ISMS efficace, indicando come identificare punti deboli, valutare rischi reali e predisporre soluzioni su misura per la protezione aziendale.

Indice

- Passo 1: definire il contesto e gli asset critici

- Passo 2: identificare le minacce e le vulnerabilità rilevanti

- Passo 3: valutare la probabilità e l’impatto dei rischi

- Passo 4: stabilire le priorità e assegnare le contromisure

- Passo 5: verificare l’efficacia delle misure adottate

Riepilogo Veloce

| Punto Chiave | Spiegazione |

|---|---|

| 1. Analizza gli asset critici | Mappa e valuta gli asset tecnologici, considerando il loro valore, importanza e vulnerabilità per proteggere l’azienda. |

| 2. Identifica minacce e vulnerabilità | Utilizza strumenti di monitoraggio per analizzare gli attacchi potenziali e mappare i punti deboli in ogni sistema e processo. |

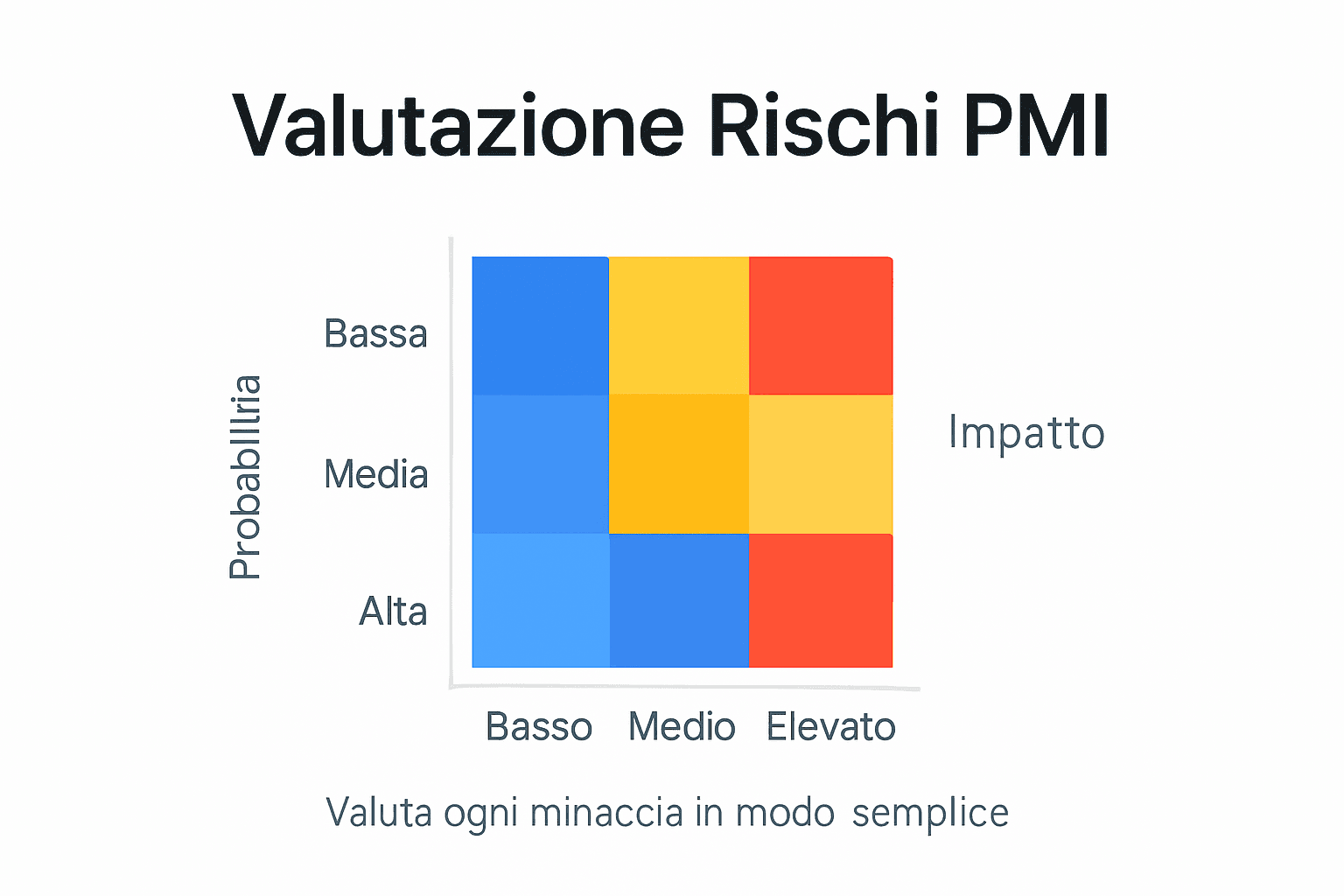

| 3. Valuta probabilità e impatto dei rischi | Classifica le minacce su una matrice per gestire i rischi in modo sistematico e informato con dati quantitativi e qualitativi. |

| 4. Assegna priorità alle contromisure | Progetta piani di azione per affrontare i rischi maggiori, bilanciando le risorse e utilizzando soluzioni tecnologiche e organizzative. |

| 5. Verifica l’efficacia delle misure | Esegui audit e test di penetrazione per garantire che le strategie di sicurezza funzionino e siano continuamente aggiornate rispetto alle minacce. |

Passo 1: Definire il contesto e gli asset critici

Questo primo passo cruciale nella gestione dei rischi informatici per le PMI consiste nell’identificare con precisione l’ambiente aziendale e le risorse più vulnerabili. L’obiettivo è creare una mappa chiara dei potenziali scenari di minaccia che potrebbero compromettere la sicurezza informatica.

Per definire correttamente il contesto, dovrai condurre un’analisi approfondita che esamini i tuoi sistemi, le infrastrutture digitali e i processi aziendali critici. L’approccio richiede un’attenta valutazione delle vulnerabilità che permetta di comprendere dove risiedono i punti deboli più significativi. Questo significa mappare tutti gli asset tecnologici come server, reti, dispositivi mobili, sistemi cloud e software gestionali, identificando per ciascuno il livello di criticità e l’impatto potenziale in caso di violazione.

Ogni asset va classificato secondo parametri specifici: valore economico, importanza strategica, sensibilità dei dati trattati e interconnessioni con altri sistemi. Considera non solo la tecnologia, ma anche i processi umani e organizzativi che potrebbero rappresentare potenziali vettori di rischio. Coinvolgi i responsabili dei diversi dipartimenti per ottenere una visione olistica e condivisa.

Ecco una panoramica dei criteri per classificare gli asset critici in una PMI:

| Criterio di valutazione | Esempio pratico | Impatto sulla sicurezza |

|---|---|---|

| Valore economico | Server aziendale | Perdita finanziaria diretta |

| Importanza strategica | Gestione clienti (CRM) | Rischio operativo alto |

| Sensibilità dei dati | Archivio stipendi | Violazione privacy dipendenti |

| Interconnessioni | Integrazione ERP | Effetto domino sui sistemi |

Consiglio professionale: Crea un registro dettagliato degli asset con una valutazione del rischio intrinseco, aggiornandolo periodicamente per mantenere alta la consapevolezza dei potenziali punti critici.

Passo 2: Identificare le minacce e le vulnerabilità rilevanti

Questo passo cruciale mira a individuare con precisione i potenziali rischi informatici che potrebbero minacciare la sicurezza aziendale. L’obiettivo è costruire una mappa dettagliata delle vulnerabilità e delle possibili vie di attacco.

L’identificazione delle minacce richiede un approccio metodico che integri intelligence cyber e strumenti di monitoraggio avanzati per comprendere il panorama dei rischi attuali. Dovrai mappare accuratamente l’intera infrastruttura tecnologica, analizzando ogni componente hardware e software per individuare potenziali punti deboli. Ciò significa esaminare dettagliatamente i protocolli di sicurezza esistenti, valutare le configurazioni di rete, analizzare i sistemi operativi e verificare le impostazioni dei dispositivi aziendali.

È fondamentale classificare le minacce secondo la loro probabilità e potenziale impatto. Considera sia le minacce esterne come attacchi informatici e tentativi di phishing sia quelle interne come errori umani o vulnerabilità nei processi aziendali. Ogni minaccia va valutata in base alla sua capacità di compromettere la riservatezza, l’integrità e la disponibilità dei dati aziendali.

Consiglio professionale: Utilizza un approccio sistematico di threat modeling che preveda una valutazione periodica e l’aggiornamento costante del registro delle minacce, coinvolgendo tutti i dipartimenti aziendali.

Passo 3: Valutare la probabilità e l’impatto dei rischi

Questo passaggio cruciale consiste nel trasformare le minacce identificate in un quadro strutturato di rischi misurabili e gestibili. L’obiettivo è comprendere con precisione la probabilità che un evento negativo si verifichi e le sue potenziali conseguenze per l’azienda.

Per una valutazione efficace, dovrai adottare un approccio sistematico che si basi su framework riconosciuti come NIST e ISO per la gestione dei rischi informatici. Ciò significa attribuire a ogni minaccia due dimensioni fondamentali: la probabilità di accadimento e l’impatto potenziale. La probabilità va stimata analizzando la frequenza storica degli incidenti, la complessità delle vulnerabilità e la sofisticazione delle potenziali minacce. L’impatto va misurato valutando le conseguenze economiche, operative e reputazionali che un eventuale incidente provocherebbe.

Un metodo efficace prevede la creazione di una matrice di rischio che classifichi ogni minaccia su una scala da basso a critico. Considera non solo gli aspetti tecnologici ma anche quelli umani e organizzativi. Ogni rischio va analizzato nelle sue implicazioni dirette e indirette valutando potential danni a dati sensibili, interruzione dei servizi, perdite finanziarie e impatto sulla credibilità aziendale.

Qui trovi una matrice che mostra come valutare i rischi secondo probabilità e impatto:

| Probabilità | Impatto basso | Impatto medio | Impatto elevato |

|---|---|---|---|

| Bassa | Rischio trascurabile | Rischio accettabile | Rischio moderato |

| Media | Rischio accettabile | Rischio moderato | Rischio alto |

| Alta | Rischio moderato | Rischio elevato | Rischio critico |

Consiglio professionale: Utilizza metriche quantitative e qualitative per oggettivare la valutazione dei rischi, coinvolgendo esperti di diversi dipartimenti per ottenere una prospettiva multidisciplinare.

Passo 4: Stabilire le priorità e assegnare le contromisure

Questo passaggio cruciale mira a trasformare l’analisi dei rischi in un piano di azione concreto e strategico. L’obiettivo è concentrare le risorse aziendali sui punti più vulnerabili e critici dell’infrastruttura informatica.

Dovrai implementare un processo di prioritizzazione basato sulla classificazione degli asset critici che tenga conto dell’impatto potenziale e della probabilità di accadimento. Significa costruire una gerarchia di intervento che privilegi gli asset la cui compromissione potrebbe causare i danni più significativi all’organizzazione. Per ogni rischio identificato nelle fasi precedenti, dovrai progettare contromisure specifiche e mirate che bilancino efficacia della protezione e sostenibilità economica.

La definizione delle contromisure richiede un approccio multidimensionale che consideri non solo soluzioni tecnologiche come firewall e sistemi di crittografia, ma anche interventi organizzativi come formazione del personale, aggiornamento delle procedure di sicurezza e definizione di protocolli di emergenza. Ogni contromisura va valutata secondo criteri di efficacia preventiva, costo di implementazione e impatto sui processi aziendali.

Consiglio professionale: Adotta un modello di valutazione dinamico che preveda revisioni periodiche delle priorità e aggiustamenti tempestivi delle strategie di mitigazione.

Passo 5: Verificare l’efficacia delle misure adottate

Questo ultimo passaggio rappresenta un processo dinamico e continuo di valutazione e miglioramento delle strategie di sicurezza informatica. L’obiettivo è garantire che le misure implementate siano realmente efficaci e rispondenti all’evoluzione delle minacce.

Dovrai condurre verifiche sistematiche attraverso strumenti di valutazione avanzati come audit di sicurezza, test di penetrazione e assessment periodici. Questi strumenti permettono di identificare tempestivamente eventuali lacune nei controlli e nelle difese aziendali, consentendo interventi immediati e mirati. La verifica non si limita a un mero controllo formale ma richiede un’analisi approfondita che esamini l’efficacia concreta delle contromisure implementate nei confronti degli specifici rischi identificati.

L’approccio deve essere olistico e prevedere una valutazione che consideri non solo gli aspetti tecnologici ma anche quelli organizzativi e umani. Significa analizzare la preparazione del personale, testare la resilienza dei sistemi di fronte a scenari di attacco simulati e verificare la capacità di risposta immediata in caso di incidente. La misurazione dell’efficacia va condotta attraverso metriche oggettive che permettano un confronto quantitativo e qualitativo nel tempo.

Consiglio professionale: Implementa un sistema di monitoraggio continuo con metriche predefinite e stabilisci una cadenza regolare di rivalutazione che ti permetta di adattare tempestivamente le strategie di sicurezza.

Proteggi la Tua PMI con una Gestione Efficace dei Rischi Informatici

Comprendere come analizzare i rischi informatici è fondamentale per tutte le PMI che vogliono difendere i propri asset critici e garantire la continuità aziendale. Questo articolo ha evidenziato l’importanza di identificare minacce, valutare probabilità e impatti e definire priorità strategiche per la gestione della sicurezza. Se questi passaggi ti sembrano sfidanti o complessi, è il momento di affidarti a soluzioni professionali che traducono teoria in azione concreta.

Visita SecurityHub.it e scopri come la nostra esperienza nel campo delle certificazioni ISO 27001, 27017 e 27018 possa aiutarti a implementare un sistema di gestione della sicurezza informatica su misura. Approfondisci anche i principi fondamentali visitando la nostra sezione dedicata alle Norme ISO Archives – Security Hub per comprendere come gli standard internazionali possano rafforzare la tua strategia di sicurezza. Affidati a un partner che ti supporta nella valutazione dei rischi e nella protezione dei dati più sensibili. Non aspettare che sia troppo tardi inizia oggi a costruire la resilienza digitale della tua impresa.

Domande Frequenti

Come posso identificare gli asset critici nella mia PMI?

Per identificare gli asset critici, realizza un’analisi approfondita dei tuoi sistemi e processi, mappando server, reti e software gestionali. Crea un registro dettagliato con una valutazione del rischio per aggiornare periodicamente la tua comprensione dei punti vulnerabili.

Quali sono i passi per analizzare le minacce informatiche?

Inizia con un’analisi delle vulnerabilità e utilizza strumenti di monitoraggio per mappare la tua infrastruttura tecnologica. Classifica le minacce in base alla loro probabilità e all’impatto potenziale per prendere decisioni informate.

Come posso valutare la probabilità e l’impatto dei rischi identificati?

Adotta un approccio sistematico basato su framework riconosciuti per attribuire a ogni minaccia una dimensione di probabilità e impatto. Utilizza una matrice di rischio per classificare i rischi e definire un intervento prioritario.

Quali contromisure posso implementare per mitigare i rischi?

Dovrai definire contromisure specifiche per ciascun rischio, considerando soluzioni tecnologiche e interventi organizzativi. Assegna priorità alle misure che proteggono gli asset più critici in base alla loro vulnerabilità e impatto potenziale.

Come posso verificare l’efficacia delle misure di sicurezza adottate?

Conduci verifiche sistematiche tramite audit di sicurezza e test di penetrazione. Monitora continuamente le metriche di prestazione e stabilisci un piano di rivalutazione regolare per garantire che le misure siano sempre efficaci e aggiornate.