Principi di gestione sicurezza: perché contano davvero

Quasi il 40 percento delle aziende Italiane ha subito almeno un incidente di sicurezza informatica negli ultimi dodici mesi. La protezione dei dati è diventata una priorità per ogni organizzazione, soprattutto con la crescente digitalizzazione dei processi aziendali e l’aumento delle minacce. Scoprire come la Triade CIA e i relativi standard internazionali guidano le strategie di sicurezza può fare la differenza per prevenire danni costosi e costruire un ambiente digitale affidabile.

Indice

- Triade CIA: riservatezza, integrità, disponibilità

- Approccio risk‑based e valutazione rischi

- Norme ISO principali coinvolte

- Ruoli, responsabilità e leadership nella sicurezza

- Implementazione pratica nei processi aziendali

Risultati Chiave

| Punto | Dettagli |

|---|---|

| Triade CIA | I principi di Confidenzialità, Integrità e Disponibilità sono fondamentali per la sicurezza informatica e devono essere integrati nei processi aziendali. |

| Approccio Risk-based | Una gestione proattiva dei rischi consente di concentrare risorse su aree vulnerabili e ottimizzare la resilienza organizzativa. |

| Norme ISO | Le norme ISO 27001 e ISO 27002 offrono framework flessibili per migliorare la sicurezza delle informazioni e promuovere una cultura di protezione. |

| Responsabilità Condivisa | La sicurezza informatica è responsabilità di tutti i livelli aziendali, richiedendo formazione continua e consapevolezza tra i dipendenti. |

Triade CIA: riservatezza, integrità, disponibilità

La Triade CIA rappresenta il nucleo fondamentale della sicurezza informatica, un modello concettuale che definisce i tre principi basilari per proteggere efficacemente le informazioni aziendali. Questi tre pilastri – Confidenzialità (Riservatezza), Integrità e Disponibilità – formano un framework strategico essenziale per qualsiasi organizzazione che voglia salvaguardare i propri asset digitali.

La Confidenzialità garantisce che le informazioni siano accessibili solo a soggetti autorizzati, proteggendo i dati sensibili da accessi non consentiti. Si tratta di un principio cruciale per prevenire violazioni e furti di informazioni riservate. L’integrità, invece, assicura che i dati rimangano immodificati e accurati durante l’intero ciclo di vita, impedendo manomissioni o alterazioni non autorizzate. La sicurezza delle informazioni diventa quindi un processo dinamico di protezione continua.

Infine, la Disponibilità si concentra sulla garanzia che le risorse e le informazioni siano accessibili quando necessario, senza interruzioni o ritardi. Questo significa implementare sistemi ridondanti, piani di disaster recovery e meccanismi che consentano un accesso tempestivo e affidabile ai dati. La vera resilienza di un sistema informatico si misura proprio sulla sua capacità di mantenere questi tre principi costantemente operativi, anche in scenari di potenziale crisi o attacco informatico.

La Triade CIA non è solo un modello teorico, ma un approccio pratico e concreto per gestire la sicurezza informatica. Ogni organizzazione che aspira a proteggere efficacemente i propri asset digitali deve integrare questi principi in modo organico nei propri processi, nelle proprie tecnologie e nelle proprie politiche di gestione dei rischi.

Approccio risk‑based e valutazione rischi

L’approccio risk-based è un metodo strategico fondamentale nella gestione della sicurezza informatica che sposta l’attenzione dalla mera protezione statica a un sistema dinamico e proattivo di identificazione, valutazione e mitigazione dei rischi. Questo modello permette alle organizzazioni di allocare risorse e attenzione in modo mirato, concentrandosi sulle aree più vulnerabili e critiche del proprio ecosistema digitale.

La valutazione dei rischi diventa quindi un processo sistematico che coinvolge l’analisi dettagliata delle minacce potenziali e delle relative probabilità di accadimento. Gestire i rischi informatici significa innanzitutto comprendere la propria esposizione, mappando accuratamente gli asset aziendali, identificando le vulnerabilità e stimando l’impatto economico e operativo di potenziali incidenti.

Questo approccio richiede un’analisi continua e dinamica, dove vengono costantemente rivalutati i potenziali scenari di rischio. L’obiettivo non è eliminare completamente i rischi, cosa impossibile, ma renderli gestibili e contenibili entro soglie accettabili per l’organizzazione. Significa sviluppare una capacità di resilienza che permetta di prevenire, rilevare e rispondere rapidamente a potenziali minacce.

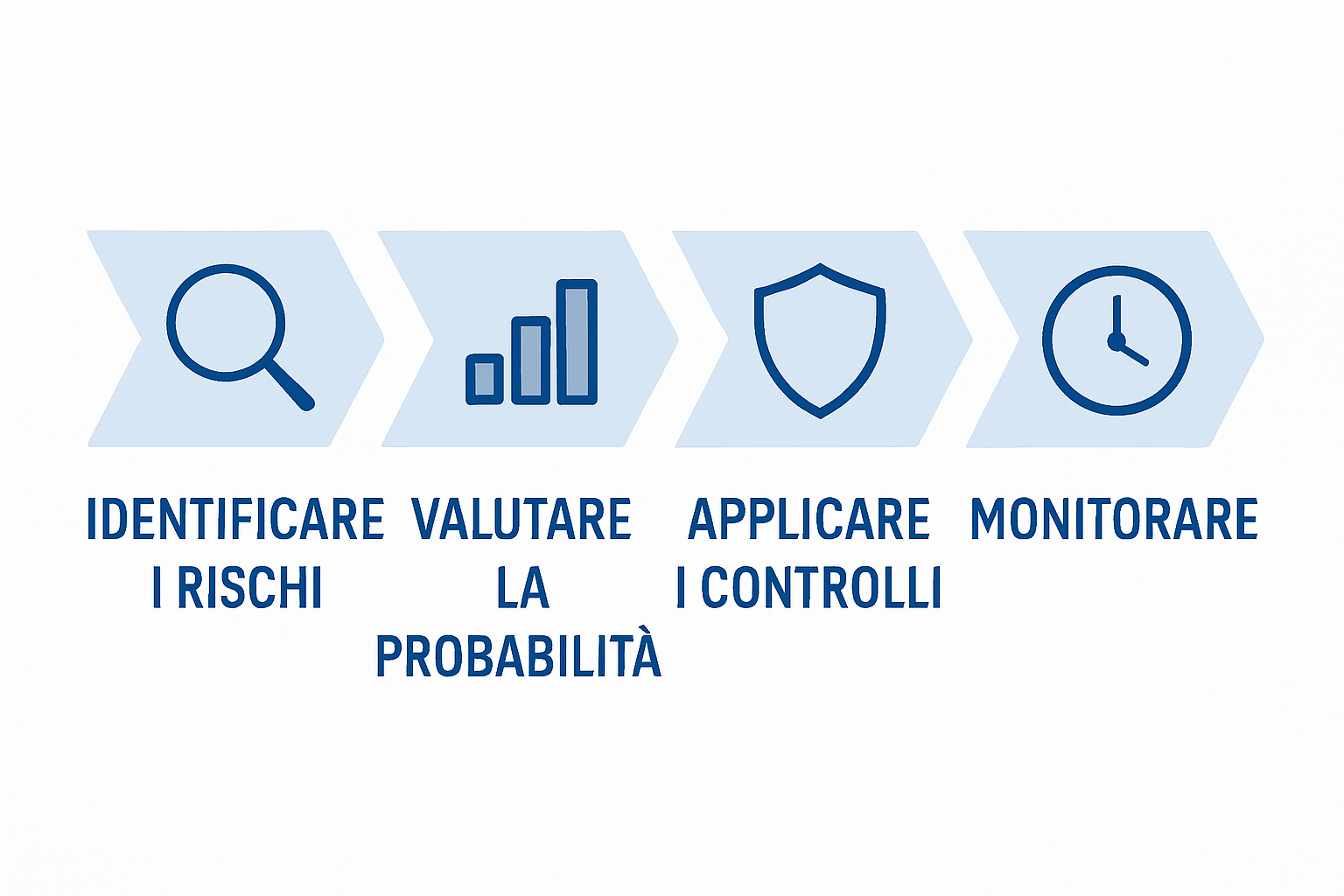

La metodologia risk-based si articola generalmente in quattro fasi principali: identificazione dei rischi, valutazione della loro probabilità e impatto, definizione delle strategie di mitigazione e monitoraggio continuo. Ogni fase richiede competenze specifiche, strumenti avanzati e un approccio multidisciplinare che coinvolge figure tecniche, manageriali e di risk management.

Norme ISO principali coinvolte

Nel panorama della sicurezza informatica, le norme ISO rappresentano il punto di riferimento fondamentale per le organizzazioni che intendono strutturare un sistema di gestione efficace e rigoroso. La certificazione ISO non è solo un traguardo formale, ma un percorso strategico di miglioramento continuo delle proprie prassi di sicurezza.

La norma ISO 27001 definisce i requisiti per un Sistema di Gestione della Sicurezza delle Informazioni (ISMS), stabilendo un approccio sistematico per gestire le informazioni sensibili. Si basa su un modello per processi che include l’identificazione dei rischi, la definizione di politiche di sicurezza e l’implementazione di controlli specifici per proteggere gli asset informativi aziendali.

La norma ISO 27002 si configura come un complemento prezioso, fornendo un catalogo dettagliato di best practices e linee guida per implementare concretamente i controlli di sicurezza. Questa norma offre indicazioni pratiche su come sviluppare misure di protezione, definendo strategie di mitigazione dei rischi e standard operativi che vanno oltre la mera conformità formale.

È importante sottolineare che queste norme non sono rigide prescrizioni, ma framework flessibili che possono essere adattati alle specificità di ogni singola organizzazione. L’obiettivo finale è sviluppare una cultura della sicurezza che sia parte integrante dei processi aziendali, garantendo protezione, resilienza e fiducia nei confronti di clienti, partner e stakeholder.

Ruoli, responsabilità e leadership nella sicurezza

La sicurezza informatica non è più un compito delegabile esclusivamente ai team tecnici, ma richiede un coinvolgimento strategico a tutti i livelli organizzativi. La gestione della sicurezza rappresenta un processo complesso che necessita di una chiara definizione dei ruoli e di una leadership consapevole e proattiva.

Al vertice di questa piramide organizzativa si colloca il Chief Information Security Officer (CISO), figura strategica responsabile della definizione e implementazione delle politiche di sicurezza. Il CISO non è solo un esecutore tecnico, ma un vero e proprio regista che deve tradurre i rischi informatici in strategie comprensibili per il management e allineate con gli obiettivi di business.

Ogni livello aziendale possiede specifiche responsabilità: dal top management, chiamato a promuovere una cultura della sicurezza, ai responsabili dei singoli dipartimenti che devono garantire l’applicazione concreta delle policy, fino ai singoli dipendenti, primi protagonisti di un approccio consapevole alla protezione dei dati. La sicurezza diventa quindi una responsabilità condivisa, dove la formazione continua e la consapevolezza ricoprono un ruolo cruciale.

L’efficacia di un sistema di sicurezza dipende dalla capacità di creare sinergia tra competenze tecniche e visione strategica. Non si tratta semplicemente di implementare strumenti e procedure, ma di sviluppare un ecosistema organizzativo in cui la sicurezza sia percepita non come un vincolo, ma come un valore distintivo e una leva competitiva per l’intera organizzazione.

Implementazione pratica nei processi aziendali

L’implementazione della sicurezza informatica nei processi aziendali richiede un approccio strategico e strutturato che vada oltre la semplice applicazione di tecnologie. Le politiche di sicurezza informatica devono essere integrate organicamente nelle dinamiche operative quotidiane, diventando parte integrante della cultura aziendale.

La concretizzazione pratica dei principi di sicurezza passa attraverso l’adozione di controlli specifici: meccanismi di autenticazione multifattore, gestione granulare dei permessi di accesso, crittografia dei dati sensibili e sistemi di monitoraggio continuo. L’obiettivo è garantire la riservatezza delle informazioni, proteggendole da accessi non autorizzati e rivelando tempestivamente eventuali tentativi di intrusione.

Ogni processo aziendale deve essere analizzato e riprogettato secondo una logica di security by design, dove la protezione non è un elemento aggiuntivo, ma un requisito fondamentale. Questo significa valutare preventivamente i potenziali rischi, implementare misure di mitigazione e prevedere meccanismi di resilienza che consentano di rispondere rapidamente a eventuali incidenti.

L’implementazione efficace richiede un approccio olistico che coinvolga tutti i livelli aziendali. Non bastano gli strumenti tecnologici: servono formazione continua, consapevolezza diffusa e un sistema di responsabilità condivise che trasformino la sicurezza da vincolo esterno a pratica naturale di lavoro.

Rafforza i Principi di Gestione della Sicurezza nella Tua Azienda

La gestione efficace della sicurezza informatica si basa su principi chiave come la riservatezza, l’integrità e la disponibilità dei dati come evidenziato nell’articolo. Spesso le aziende incontrano difficoltà nel trasformare questi concetti in pratiche operative concrete e nel mantenere un approccio risk-based che rispecchi le normative più aggiornate come le norme ISO. Se il tuo obiettivo è implementare un sistema di sicurezza robusto e certificato per proteggere i tuoi asset digitali questa è la sfida da superare con il giusto supporto.

Scopri come il nostro team di esperti può guidarti passo dopo passo per ottenere la certificazione ISO 27001 e altre norme correlate con soluzioni personalizzate che integrano i principi della Triade CIA e della valutazione dei rischi. Approfondisci le Norme ISO fondamentali per la sicurezza informatica e migliora la resilienza del tuo business. Non perdere altro tempo visita SecurityHub.it e trasforma la gestione della sicurezza in un vantaggio competitivo concreto.

Frequently Asked Questions

Quali sono i principali principi della sicurezza informatica?

I principali principi della sicurezza informatica sono la Confidenzialità, l’Integrità e la Disponibilità, noti come Triade CIA. Questi principi aiutano a proteggere le informazioni aziendali da accessi non autorizzati, manomissioni e garantiscono l’accesso continuo ai dati.

Come si implementa un approccio risk-based nella sicurezza?

L’approccio risk-based si implementa attraverso quattro fasi principali: identificazione dei rischi, valutazione della loro probabilità e impatto, definizione delle strategie di mitigazione e monitoraggio continuo. Questo processo permette di gestire i rischi in modo proattivo e mirato.

Qual è l’importanza della norma ISO 27001 nella gestione della sicurezza?

La norma ISO 27001 è fondamentale poiché stabilisce i requisiti per un Sistema di Gestione della Sicurezza delle Informazioni (ISMS). Aiuta le organizzazioni a gestire in modo sistematico le informazioni sensibili e a sviluppare un approccio strutturato per la sicurezza dei dati.

Perché la formazione continua è cruciale nella sicurezza informatica?

La formazione continua è cruciale perché garantisce che tutti i membri dell’organizzazione siano consapevoli delle politiche di sicurezza e delle minacce attuali. Questo promuove un ambiente di lavoro in cui la sicurezza è vista come una responsabilità condivisa e un valore distintivo.

Raccomandazione

- spionaggio industriale

- certificazione iso 27001

- certificazione iso 27017

- corso laminazione ciglia milano

- Understanding Infection Control in Schools – Mats4U

- How to Improve Dog Safety at Home and Outdoors 2025 – iPupPee

- Secure Removal Services Explained: Expert Guide for UK and North East Moves 2025 | Schott Removals