Differenza tra minaccia e vulnerabilità nelle PMI ISO

Molte PMI italiane sottovalutano un passaggio fondamentale verso la certificazione ISO 27001: distinguere correttamente tra minaccia e vulnerabilità. Oltre il 60 per cento delle violazioni informatiche colpisce le aziende che trascurano questa differenza. Comprendere come e perché questi due concetti si intrecciano è cruciale per migliorare la sicurezza, ottenere la conformità e ridurre i rischi. Scoprirai le definizioni, i casi pratici e i consigli per applicare davvero le linee guida ISO nella tua realtà aziendale.

Indice

- Definizioni di minaccia e vulnerabilità nel contesto iso

- Principali tipi di minacce e vulnerabilità informatiche

- Ruolo di minacce e vulnerabilità nella gestione del rischio

- Implicazioni per la sicurezza e la conformità iso 27001

- Errori comuni nella valutazione per le pmi italiane

Sintesi dei punti chiave

| Punto | Dettagli |

|---|---|

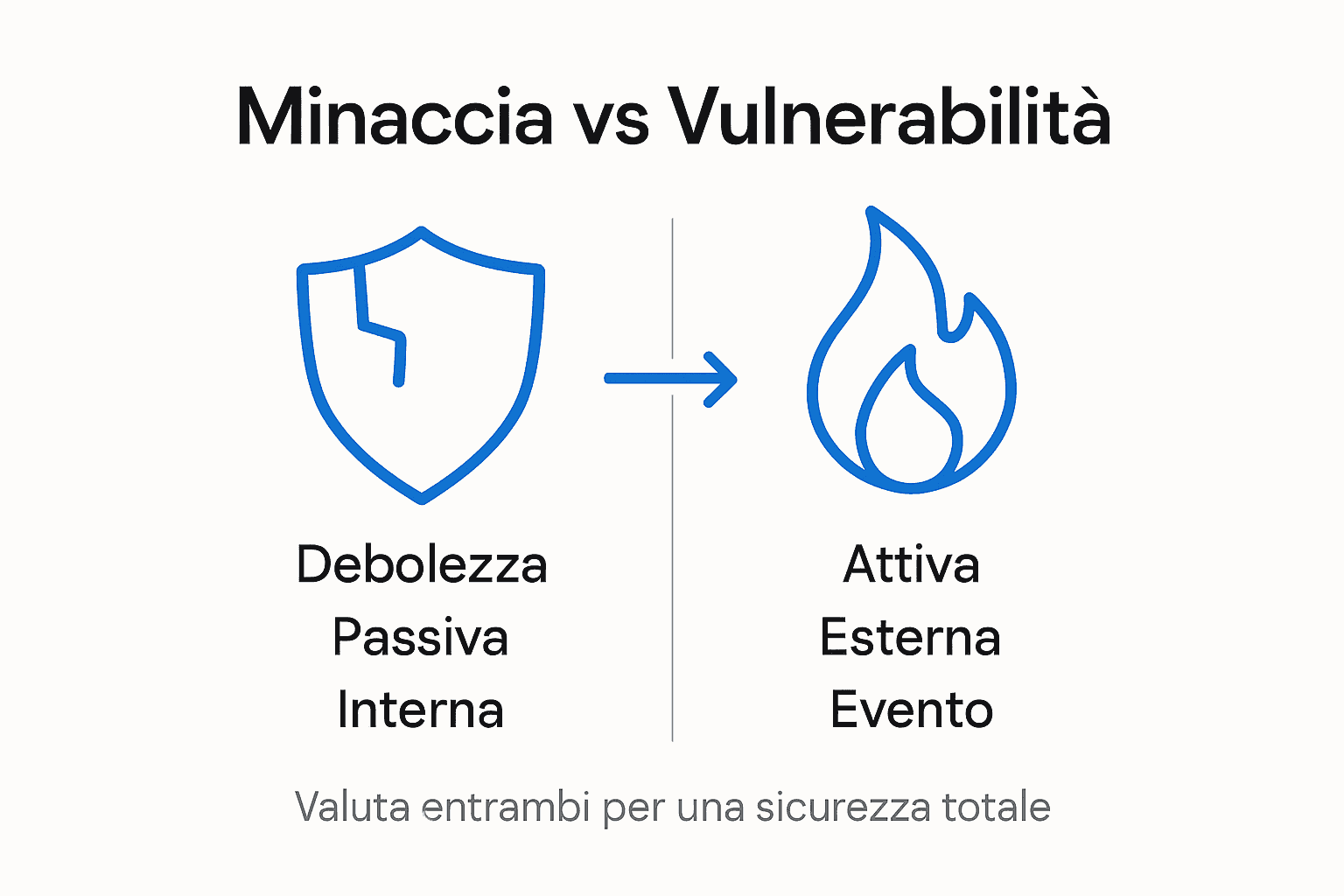

| Differenza tra vulnerabilità e minaccia | La vulnerabilità è una debolezza passiva, mentre la minaccia è un’azione attiva che cerca di sfruttarla. |

| Importanza della valutazione continua | Le PMI devono condurre valutazioni periodiche per identificare e mitigare le vulnerabilità e le minacce. |

| Approccio sistematico alla sicurezza | Implementare controlli specifici secondo ISO 27001 è fondamentale per una gestione efficace dei rischi. |

| Formazione del personale | Una formazione costante è essenziale per ridurre i rischi interni e migliorare la sicurezza informatica. |

Definizioni di minaccia e vulnerabilità nel contesto ISO

Nel mondo della sicurezza informatica e degli standard ISO, i concetti di minaccia e vulnerabilità ricoprono ruoli distinti ma interconnessi nella gestione del rischio aziendale. Una vulnerabilità rappresenta una debolezza specifica all’interno di un sistema informatico che potrebbe essere potenzialmente sfruttata da un aggressore. Questi punti deboli possono esistere in diversi livelli: software, hardware, configurazioni di rete o persino nei processi organizzativi.

Una minaccia, invece, è l’elemento attivo che cerca di sfruttare tali vulnerabilità. Può provenire da diverse fonti: hacker, malware, errori umani o persino eventi naturali che potrebbero danneggiare l’infrastruttura informatica. Secondo lo standard ISO/IEC 27001, l’identificazione e la valutazione accurata di minacce e vulnerabilità sono passaggi cruciali nel processo di gestione del rischio per le PMI.

La differenza fondamentale risiede nel fatto che una vulnerabilità è una condizione passiva – un punto debole che esiste indipendentemente dall’azione – mentre una minaccia è un elemento dinamico che cerca attivamente di sfruttare tale debolezza. Una vulnerabilità non diventa pericolosa finché non viene attivamente minacciata. Ad esempio, una porta di rete non protetta (vulnerabilità) diventa un rischio reale solo quando un aggressore tenta di accedervi (minaccia).

Consiglio professionale: Per le PMI, è essenziale condurre valutazioni periodiche delle vulnerabilità e aggiornare costantemente i propri sistemi di sicurezza per ridurre i potenziali punti di accesso delle minacce.

Ecco una panoramica comparativa tra minaccia e vulnerabilità nel contesto ISO:

| Aspetto | Vulnerabilità | Minaccia |

|---|---|---|

| Natura | Passiva, inerente al sistema | Attiva, legata ad agenti esterni |

| Esempio tipico | Porta di rete non protetta | Attacco hacker o evento naturale |

| Origine | Problemi tecnici o organizzativi | Malware, errori umani, sabotaggio |

| Impatto | Richiede una minaccia per causare danni | Può sfruttare qualsiasi debolezza emersa |

Principali tipi di minacce e vulnerabilità informatiche

Nel panorama della sicurezza informatica per le PMI, esistono diversi tipi di vulnerabilità che possono rappresentare potenziali rischi per l’infrastruttura aziendale. Le vulnerabilità più comuni si suddividono principalmente in categorie tecniche e umane. Sul fronte tecnico, rientrano in questa classificazione i difetti software, le configurazioni di rete non sicure, le debolezze nei protocolli di comunicazione e le mancate implementazioni di patch di sicurezza.

Per quanto riguarda le minacce, queste possono assumere forme molteplici e articolate. Gli attacchi informatici più frequenti includono tentativi di phishing, attacchi ransomware, intrusioni mediante malware, e accessi non autorizzati. Secondo le linee guida ISACA per l’implementazione di ISO/IEC 27001, tali minacce possono provenire da sorgenti esterne come hacker professionisti, ma anche da rischi interni come errori umani o negligenza dei dipendenti.

Una classificazione dettagliata dei rischi informatici rivela che alcune vulnerabilità sono particolarmente critiche per le piccole e medie imprese. Tra queste, spiccano le vulnerabilità legate a sistemi obsoleti, credenziali deboli, mancanza di formazione del personale sulla sicurezza informatica e assenza di protocolli di gestione degli accessi. La combinazione di questi elementi può creare varchi significativi che le minacce possono facilmente sfruttare.

Consiglio professionale: Implementa un sistema di valutazione periodica delle vulnerabilità che includa sia aspetti tecnologici che umani, coinvolgendo tutto il personale in un processo continuo di sensibilizzazione e formazione sulla sicurezza informatica.

Ruolo di minacce e vulnerabilità nella gestione del rischio

Nella prospettiva della gestione del rischio aziendale, minacce e vulnerabilità rappresentano due componenti interconnesse di un sistema complesso di sicurezza informatica. La valutazione dei rischi cyber richiede una comprensione approfondita di come questi due elementi interagiscono e possono compromettere l’integrità dei sistemi informativi di un’organizzazione.

Secondo il manuale ISO 27001, la valutazione delle minacce e delle vulnerabilità non è semplicemente un esercizio teorico, ma un processo dinamico che richiede un’analisi continua e proattiva. Le minacce possono esistere solo in presenza di vulnerabilità sfruttabili, il che significa che ogni debolezza nel sistema può potenzialmente diventare un punto di ingresso per un attacco informatico. Questa interconnessione sottolinea l’importanza di un approccio olistico alla gestione dei rischi informatici.

Un framework efficace di gestione del rischio deve quindi concentrarsi su tre aspetti fondamentali: identificazione delle vulnerabilità, valutazione delle potenziali minacce e definizione di strategie di mitigazione. Ciò implica un’analisi dettagliata dell’infrastruttura tecnologica, dei processi aziendali e del fattore umano. Le PMI devono adottare un approccio proattivo che non solo individui le debolezze esistenti, ma preveda anche potenziali scenari di rischio futuri.

Consiglio professionale: Sviluppa un processo di valutazione dei rischi dinamico e ciclico, aggiornando periodicamente la mappatura delle vulnerabilità e adattando le strategie di sicurezza alle nuove minacce emergenti.

Implicazioni per la sicurezza e la conformità ISO 27001

La conformità alla norma ISO 27001 richiede alle PMI un approccio sistematico e rigoroso nella gestione di minacce e vulnerabilità. I fattori di successo per l’implementazione ISO 27001 prevedono un’analisi dettagliata e continua dei rischi che possono compromettere la sicurezza dei sistemi informativi aziendali. Questa valutazione non è un adempimento formale, ma un processo dinamico che richiede costante attenzione e aggiornamento.

L’implementazione concreta degli standard ISO 27001 implica lo sviluppo di controlli specifici per identificare, valutare e mitigare i rischi associati a minacce e vulnerabilità. Le organizzazioni devono definire una metodologia strutturata che includa la mappatura dei rischi, la valutazione del loro impatto potenziale e la progettazione di strategie di prevenzione e risposta. Le tappe per ottenere la certificazione richiedono un impegno proattivo nella gestione della sicurezza informatica.

Un elemento cruciale della conformità ISO 27001 è la dimostrazione di un miglioramento continuo nel trattamento dei rischi. Ciò significa non solo identificare le vulnerabilità esistenti, ma anche anticipare potenziali minacce future, implementare misure di sicurezza dinamiche e documentare costantemente i processi di valutazione e mitigazione. Le PMI devono sviluppare un sistema di gestione che sia trasparente, verificabile e in grado di adattarsi rapidamente al mutevole panorama delle minacce informatiche.

Consiglio professionale: Implementa un sistema di reportistica interno che tracci sistematicamente l’evoluzione delle vulnerabilità, permettendo una valutazione periodica e un aggiornamento tempestivo delle strategie di sicurezza.

Errori comuni nella valutazione per le PMI italiane

Nella gestione della sicurezza informatica, le PMI italiane incorrono spesso in errori critici che compromettono la loro capacità di proteggere efficacemente i sistemi aziendali. Le strategie per la protezione dei dati rivelano che uno dei principali problemi è la confusione concettuale tra vulnerabilità e rischio, che porta a valutazioni incomplete e inefficaci.

Un errore ricorrente è l’approccio reattivo invece che proattivo nella gestione delle minacce informatiche. Molte piccole e medie imprese tendono a sottovalutare le minacce interne, concentrandosi esclusivamente su potenziali attacchi esterni. Questo modo di pensare limita la capacità di identificare e mitigare vulnerabilità che possono emergere da errori umani, configurazioni di sistema inadeguate o processi organizzativi carenti.

La mancanza di una mappatura completa e sistematica delle vulnerabilità rappresenta un altro punto critico. Le PMI spesso non dispongono di risorse o competenze sufficienti per condurre valutazioni approfondite che considerino tutti i possibili vettori di rischio. Questo approccio frammentario può lasciare varchi significativi nella sicurezza aziendale, esponendo l’organizzazione a potenziali minacce non identificate o sottovalutate.

Consiglio professionale: Implementa un processo di valutazione delle vulnerabilità strutturato e ricorrente, coinvolgendo personale interno e, se necessario, consulenti esterni specializzati nella sicurezza informatica.

Di seguito una sintesi degli errori più comuni commessi dalle PMI italiane nella valutazione della sicurezza informatica:

| Errore ricorrente | Conseguenza diretta | Raccomandazione ISO 27001 |

|---|---|---|

| Confusione tra rischio e vulnerabilità | Valutazioni incomplete | Distinguere chiaramente i concetti |

| Approccio reattivo, non proattivo | Individuazione tardiva delle minacce | Adottare processi ciclici |

| Focus solo su minacce esterne | Sottovalutazione dei rischi interni | Formazione e monitoraggio costanti |

| Mappatura parziale delle debolezze | Varchi non identificati nel sistema | Valutazioni strutturate e periodiche |

Rafforza la Sicurezza della Tua PMI Conoscendo le Differenze Tra Minaccia e Vulnerabilità

Comprendere la differenza tra minaccia e vulnerabilità è il primo passo per una gestione efficace del rischio informatico nella tua azienda. Se vuoi proteggere davvero la tua PMI e adeguarti alle Norme ISO, affidati a chi ti guida con competenza nell’implementazione di sistemi di sicurezza conformi a ISO 27001 e normative correlate. Sul nostro sito trovi una sezione dedicata alle Norme ISO Archives – Security Hub con approfondimenti e soluzioni pensate per le sfide specifiche delle PMI.

Non aspettare che una vulnerabilità venga sfruttata da una minaccia. Visita SecurityHub.it e scopri come il nostro team di consulenti specializzati può supportarti con documentazione personalizzata e formazione mirata. Contatta subito i nostri esperti per una valutazione completa e per mettere in sicurezza i tuoi dati grazie a un sistema di gestione certificato e affidabile.

Per approfondire approcci e strategie visita anche la nostra categoria Uncategorized Archives – Security Hub e preparati a elevare la tua sicurezza informatica con un percorso guidato e professionale.

Frequently Asked Questions

Cosa si intende per vulnerabilità in un sistema informatico?

Una vulnerabilità è una debolezza specifica all’interno di un sistema informatico che può essere sfruttata da un aggressore. Essa può essere legata a software, hardware, configurazioni di rete o processi organizzativi.

Qual è la differenza tra minaccia e vulnerabilità?

Una minaccia è un elemento attivo che cerca di sfruttare una vulnerabilità. Mentre la vulnerabilità è una condizione passiva (una debolezza), la minaccia è dinamica e implica un’azione da parte di un aggressore.

Quali sono i tipi comuni di minacce informatiche per le PMI?

Le minacce più comuni per le PMI includono attacchi di phishing, ransomware, intrusioni mediante malware e accessi non autorizzati.

Come possono le PMI gestire le vulnerabilità e le minacce?

Le PMI possono gestire le vulnerabilità e le minacce conducendo valutazioni periodiche delle vulnerabilità, implementando sistemi di sicurezza aggiornati e formando il personale sulla sicurezza informatica.