Step implementazione ISO 27001: guida pratica per aziende

Solo il 30 per cento delle aziende italiane ha un Sistema di Gestione della Sicurezza delle Informazioni realmente conforme alla ISO 27001. Questa percentuale rivela quanto sia complesso proteggere dati aziendali sensibili e garantire la fiducia di clienti e partner. Comprendere i passaggi chiave per implementare un SGSI efficace può fare la differenza tra una sicurezza solida e vulnerabilità costanti, guidando ogni organizzazione verso standard elevati e riconosciuti a livello internazionale.

Indice

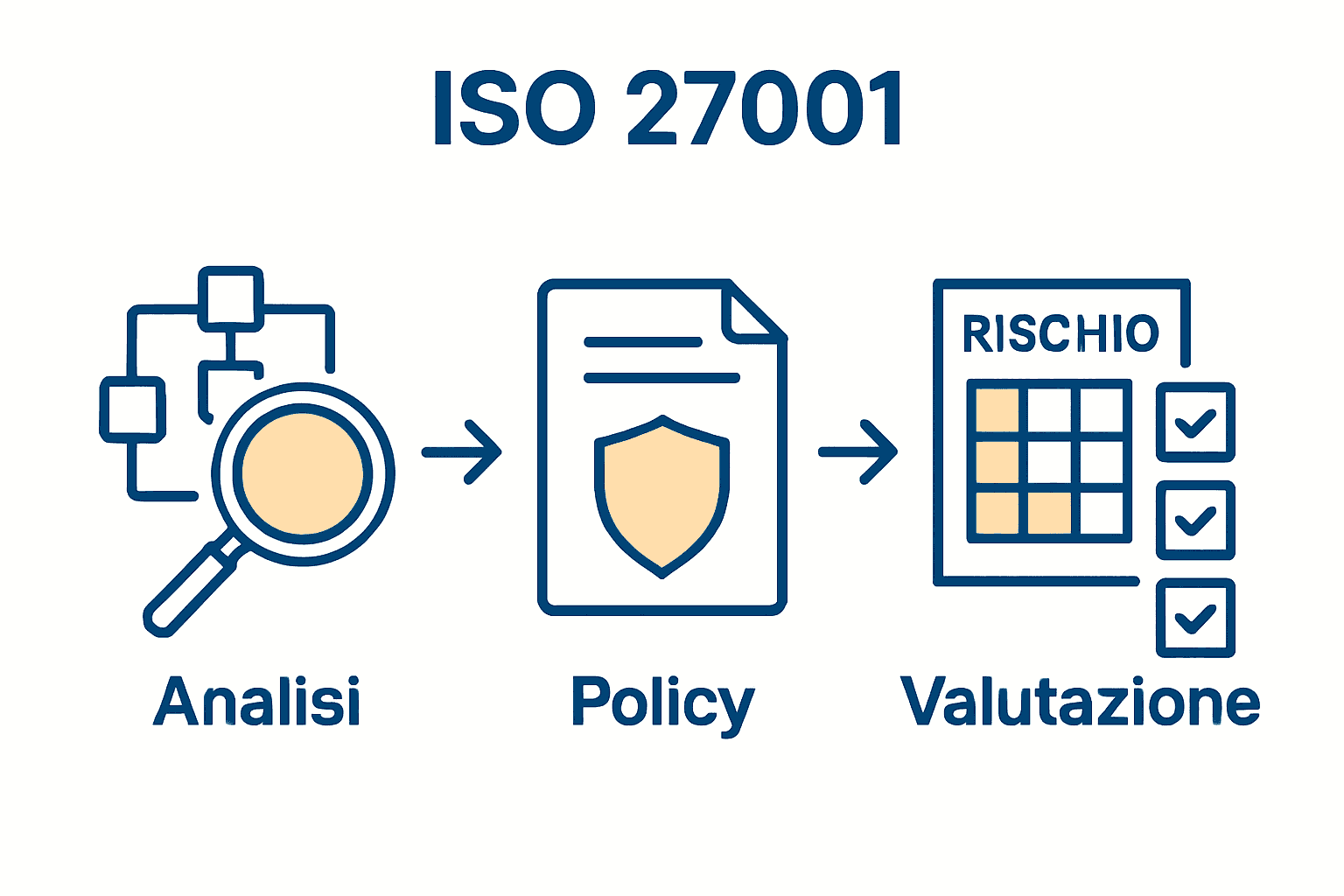

- Step 1: Analizza il contesto aziendale e identifica gli stakeholder

- Step 2: Definisci il perimetro e la politica del Sistema di Gestione

- Step 3: Valuta i rischi e stabilisci i controlli di sicurezza

- Step 4: Documenta le procedure e forma il personale

- Step 5: Verifica l’efficacia tramite audit interni e correggi eventuali non conformità

- Step 6: Sottoponi il sistema a certificazione con un ente accreditato

Riepilogo Veloce

| Punto Chiave | Spiegazione |

|---|---|

| 1. Identificare gli stakeholder chiave | Comprendere chi sono i soggetti interessati permette una gestione migliore della sicurezza delle informazioni. |

| 2. Definire perimetro e politica chiari | Stabilire confini precisi facilita l’attuazione della sicurezza informatica in base agli obiettivi aziendali. |

| 3. Valutare rischi e controlli di sicurezza | Analizzare i rischi consente di implementare misure adeguate per proteggere i dati aziendali. |

| 4. Documentare procedure e formare il personale | Creare documenti chiari e formare i dipendenti è fondamentale per l’attuazione delle politiche di sicurezza. |

| 5. Condurre audit interni regolari | Gli audit aiutano a valutare l’efficacia del sistema e a migliorare continuamente la sicurezza delle informazioni. |

Step 1: Analizza il contesto aziendale e identifica gli stakeholder

L’analisi del contesto aziendale e l’identificazione degli stakeholder rappresentano i primi passaggi cruciali nella implementazione di un Sistema di Gestione della Sicurezza delle Informazioni (SGSI) conforme alla norma ISO 27001. Questo processo ti permetterà di comprendere profondamente l’ambiente interno ed esterno della tua organizzazione, identificando tutti i soggetti interessati alla sicurezza delle informazioni.

Per avviare correttamente questa fase, dovrai condurre una mappatura completa che includa sia i portatori di interesse interni sia quelli esterni. Inizia raccogliendo informazioni su tutti i dipartimenti aziendali, dai vertici strategici fino alle unità operative. Identifica i ruoli chiave che hanno un impatto diretto o indiretto sulla sicurezza informatica. Gli stakeholder possono includere dipendenti, management, azionisti, clienti, fornitori, partner tecnologici e autorità di regolamentazione. Per ciascuno di questi soggetti, valuta il loro livello di influenza, aspettative e potenziali impatti sulla gestione della sicurezza delle informazioni.

Un consiglio pratico è utilizzare una matrice di mappatura degli stakeholder che ti consenta di classificarli in base a due dimensioni principali: il loro livello di interesse e il loro potere di influenza. Guida all’analisi gap ISO 27001 può fornirti ulteriori strumenti per questo processo. Ricorda che l’obiettivo non è solo identificare questi soggetti, ma comprendere le loro aspettative specifiche in merito alla sicurezza delle informazioni, raccogliendo input preziosi che guideranno la successiva definizione delle politiche e degli obiettivi del tuo Sistema di Gestione della Sicurezza delle Informazioni.

Step 2: Definisci il perimetro e la politica del Sistema di Gestione

Definire il perimetro e la politica del Sistema di Gestione della Sicurezza delle Informazioni (SGSI) rappresenta un passaggio strategico fondamentale per implementare efficacemente la norma ISO 27001. Questo processo ti permetterà di stabilire con precisione i confini della tua strategia di sicurezza informatica e di creare un documento guida che orienterà tutte le successive attività di gestione dei rischi.

Inizia identificando con chiarezza l’ambito di applicazione del tuo Sistema di Gestione. Questo significa definire quali aree aziendali, processi, sistemi informativi e tipologie di dati saranno coperti dalla certificazione. Valuta attentamente le tue esigenze specifiche considerando fattori come la complessità aziendale, i requisiti normativi e gli obiettivi strategici. La politica di sicurezza deve essere un documento chiaro e sintetico che stabilisca gli impegni dell’organizzazione rispetto alla protezione delle informazioni, indicando principi generali, obiettivi specifici e l’approccio complessivo alla gestione della sicurezza.

Per supportarti in questo processo, 7 esempi pratici di politiche sicurezza informatica per PMI può offrirti spunti concreti per strutturare la tua politica. Un consiglio pratico è coinvolgere il top management nella definizione di questi documenti per assicurare un commitment aziendale reale e una visione condivisa della sicurezza delle informazioni. Ricorda che la politica deve essere documentata, comunicata all’interno dell’organizzazione e periodicamente riesaminata per garantire la sua continua adeguatezza ed efficacia.

Step 3: Valuta i rischi e stabilisci i controlli di sicurezza

La valutazione dei rischi e la definizione dei controlli di sicurezza rappresentano il cuore pulsante dell’implementazione di un Sistema di Gestione della Sicurezza delle Informazioni (SGSI) secondo la norma ISO 27001. Questo passaggio critico ti permetterà di identificare e gestire in modo sistematico i potenziali rischi che potrebbero compromettere la riservatezza, l’integrità e la disponibilità delle tue informazioni aziendali.

Per condurre una valutazione efficace, dovrai seguire un approccio metodico che prevede l’identificazione di tutti gli asset informativi, la loro classificazione in base al valore e alla criticità, e la successiva analisi delle minacce e delle vulnerabilità correlate. Come suggerito dalla documentazione ufficiale sulla ISO 27001, è fondamentale condurre un’analisi approfondita che consideri sia i rischi interni sia quelli esterni all’organizzazione. Utilizza strumenti come Perché gestire i rischi informatici per comprendere le diverse tipologie di rischi e le loro potenziali conseguenze.

Un consiglio pratico è adottare un registro dei rischi strutturato, dove per ogni rischio identificato documenterai la sua probabilità di accadimento, l’impatto potenziale e i controlli specifici da implementare. Non limitarti a un approccio puramente teorico ma considera concretamente le specificità del tuo contesto aziendale. Ricorda che la gestione dei rischi è un processo dinamico che richiede aggiornamenti periodici e una valutazione continua per mantenere sempre alto il livello di protezione del tuo sistema informativo.

Step 4: Documenta le procedure e forma il personale

La documentazione delle procedure e la formazione del personale rappresentano passaggi cruciali per garantire l’efficace implementazione del Sistema di Gestione della Sicurezza delle Informazioni (SGSI) secondo la norma ISO 27001. Questo step ti permetterà di tradurre le strategie di sicurezza in prassi operative concrete e di coinvolgere attivamente tutto il personale nel processo di protezione delle informazioni aziendali.

Inizia creando un set di documenti che descrivano in modo chiaro e dettagliato le procedure operative relative alla sicurezza informatica. Passaggi per preparare la documentazione ISO 27017 può offrirti una guida pratica per strutturare questi documenti. Dovrai predisporre manuali operativi che includano ruoli e responsabilità, processi di gestione degli incidenti, modalità di controllo degli accessi, procedure di backup e ripristino, e protocolli di sicurezza per diverse situazioni operative.

La formazione del personale è altrettanto importante quanto la documentazione. Progetta un programma di training che copra non solo gli aspetti tecnici ma anche la cultura della sicurezza informatica. Un consiglio pratico è sviluppare sessioni formative differenziate per ruoli aziendali, garantendo che ogni dipendente comprenda il proprio specifico contributo nella protezione delle informazioni. Ricorda che la sensibilizzazione e la preparazione del personale sono elementi chiave per prevenire vulnerabilità e rischi legati alfattore umano.

Step 5: Verifica l’efficacia tramite audit interni e correggi eventuali non conformità

Gli audit interni rappresentano un momento fondamentale per valutare l’efficacia del Sistema di Gestione della Sicurezza delle Informazioni (SGSI) e identificare possibili aree di miglioramento. Questo passaggio ti permetterà di verificare concretamente che tutte le procedure implementate siano effettivamente efficaci e conformi agli standard previsti dalla norma ISO 27001.

Per condurre un audit interno efficace, dovrai pianificare un’attività sistematica e oggettiva che esamini tutti gli aspetti del tuo sistema di sicurezza. Linee guida audit ISO 27001 può fornirti una roadmap dettagliata per questo processo. Concentrati sull’analisi dei controlli di sicurezza implementati, verificando la loro rispondenza agli obiettivi prefissati e identificando eventuali scostamenti o non conformità.

Un consiglio pratico è predisporre una checklist dettagliata che copra tutti gli ambiti del Sistema di Gestione e formare un team di audit interno indipendente e competente. L’obiettivo non è solo rilevare le criticità ma costruire un percorso di miglioramento continuo. Documenta accuratamente tutte le evidenze emerse durante l’audit preparando un rapporto che includa le non conformità rilevate e le relative azioni correttive da implementare. Ricorda che gli audit interni sono un’opportunità di crescita e rafforzamento del tuo sistema di sicurezza informatica.

Step 6: Sottoponi il sistema a certificazione con un ente accreditato

La fase di certificazione rappresenta il momento culminante del tuo percorso di implementazione del Sistema di Gestione della Sicurezza delle Informazioni (SGSI) secondo la norma ISO 27001. Questo step finale ti permetterà di ottenere il riconoscimento ufficiale della conformità del tuo sistema agli standard internazionali di sicurezza delle informazioni.

Come indicato nella documentazione ufficiale sulla ISO 27001, dovrai sottoporre il tuo Sistema di Gestione a un audit esterno condotto da un ente di certificazione accreditato. Seleziona con cura l’organismo di certificazione valutando la sua reputazione, esperienza specifica nel tuo settore e riconoscimenti internazionali. Migliori servizi certificazione ISO 27001 può aiutarti a effettuare una scelta consapevole.

Un consiglio pratico è preparare accuratamente tutta la documentazione richiesta e condurre un audit interno preventivo per identificare e risolvere eventuali criticità prima della valutazione finale. Durante l’audit esterno, gli ispettori esamineranno approfonditamente il tuo Sistema di Gestione verificando la conformità a tutti i requisiti della norma. Ricorda che la certificazione non è un punto di arrivo ma l’inizio di un percorso di miglioramento continuo nella gestione della sicurezza delle informazioni.

Rafforza la tua sicurezza con un supporto esperto nella certificazione ISO 27001

Se stai affrontando le sfide complesse di implementare un Sistema di Gestione della Sicurezza delle Informazioni come descritto nella nostra guida pratica all’implementazione ISO 27001, non sei solo. Capire come analizzare il contesto aziendale, definire la politica di sicurezza e gestire i rischi richiede un approccio preciso e costante responsabilità. La buona notizia è che puoi contare su un partner specializzato che ti accompagna passo dopo passo per trasformare queste fasi delicate in un percorso chiaro e sicuro.

Scopri come SecurityHub.it offre soluzioni su misura con consulenza esperta e documentazione dedicata per aiutarti a superare ogni ostacolo nel tuo percorso verso la certificazione ISO 27001. Approfondisci le specificità normative con la nostra raccolta in Norme ISO Archives – Security Hub e lasciati guidare dalla nostra esperienza per assicurare la conformità e la protezione dei tuoi dati, specialmente in ambienti cloud e trattamento dati personali. Agisci ora per trasformare la gestione della sicurezza informatica in un vantaggio competitivo tangibile.

Domande Frequenti

Quali sono i primi passi per implementare la ISO 27001 in azienda?

Per avviare l’implementazione della ISO 27001, inizia analizzando il contesto aziendale e identificando gli stakeholder. Mappa i portatori di interesse e raccogli informazioni sui vari dipartimenti entro 30 giorni per una comprensione approfondita della tua organizzazione.

Come definisco il perimetro del mio Sistema di Gestione della Sicurezza delle Informazioni?

Definisci il perimetro identificando quali aree aziendali e sistemi informativi saranno coperti dalla certificazione ISO 27001. Stabilisci con chiarezza l’ambito di applicazione entro 15 giorni per creare una base solida per le politiche di sicurezza.

Come posso valutare i rischi legati alla sicurezza delle informazioni?

Per valutare i rischi, identifica gli asset informativi, analizza le minacce e documenta i controlli da implementare. Realizza questo processo in 30 giorni per garantire una strategia di gestione dei rischi efficace.

Qual è il modo migliore per documentare le procedure del SGSI?

Crea un set di documenti chiari che dettagliano le procedure operative relative alla sicurezza informatica. Prepara e distribuisci la documentazione entro 60 giorni, assicurandoti che sia accessibile a tutti i dipendenti.

In che modo posso garantire che il personale sia formato sulla sicurezza delle informazioni?

Progetta un programma di formazione specifico per i vari ruoli aziendali, coprendo sia aspetti tecnici che culturali. Organizza queste sessioni entro 45 giorni per garantire che ogni dipendente comprenda il proprio ruolo nella protezione delle informazioni.

Come conduco un audit interno efficace per il SGSI?

Pianifica un audit interno sistematico per verificare l’efficacia delle procedure implementate rispetto agli standard ISO 27001. Completa l’audit entro 30 giorni dalla fine del ciclo di implementazione per identificare tempestivamente le aree di miglioramento.